English

Sikkerhet, beredskap og personvern ved UiT

UiT Norges arktiske universitet behandler store mengder informasjon innenfor forskning, utdanning, formidling og administrasjon. Det er avgjørende at vi klarer å ivareta sikkerhet, beredskap og personvern på en god måte, ikke minst for å ivareta den tilliten UiT er avhengig av som forsknings- og utdanningsinstitusjon.

Ønsker du komme i kontakt med faggruppe for personvern og informasjonssikkerhet? Kontakt oss på e-post sikkerhet@uit.no.

|

På denne siden finner du også modulene for grunnleggende opplæring i informasjonssikkerhet og personvern på UiT (uit.no/sikkerhet/kurs). |

Her vil vi samle informasjon om enkelte, sentrale sikkerhetstiltak.

For å ivareta driften og informasjonssikkerheten i UiTs infrastruktur, systemer og tjenester er det behov for en rekke tiltak som innbefatter behandling av personopplysninger. Dette både for ansatte, studenter, gjester ved UiT og andre med tilknytning til universitetet. Et typisk eksempel er logging.

Disse kan ikke alltid informeres om i detalj, blant annet fordi detaljer om sikkerhetstiltak kan være en sikkerhetsrisiko i seg selv. Men vi vil gi den informasjonen vi kan gi, og som vi er pliktig å gi.

Logging

(under utarbeidelse)

I følge IKT-reglementet kan enhver bruk av UiTs IKT-ressurser blir logget, og dette skjer. Imidlertid skal det skje under kontrollerte former og tilgang til logger er strengt regulert. Innhenting og bruk av logger (samt andre tiltak, om det er for ivaretagelse av drift, sikkerhet eller begge deler) skal foregå i overensstemmelse med kravene etter personvernlovgivningen (GDPR mv).

Trusselbildet UiT står overfor krever en rekke sikkerhetstiltak, ikke minst logging. Hva som må logges (type opplysninger, aktivitet og omfang) blir mer omfattende, men det skal være forholdsmessighet mellom inngripet i personvernet til den enkelte, og nødvendigheten og det UiT søker å oppnå.

Informasjon om nye tiltak som påvirker alle brukerne, f.eks Cisco Umbrella og Microsoft Defender for Endpoint blir kunngjort via driftsmeldinger. Av andre mer omfattende tiltak på loggsiden som kan nevnes er at UiT er tilsluttet Varslingstjeneste for digital infrastruktur ("VDI"). VDI driftes av NSM og fungerer som en "digital innbruddsalarm". Endel av de nærmere detaljene om VDI er unntatt offentlighet, jf offl. § 21, og kan dermed ikke deles, men litt nærmere informasjon om tjenesten finnes her: Varslingssystem (VDI) - Nasjonal sikkerhetsmyndighet (nsm.no)

Tofaktor

Information in English, click here

Tofaktorautentisering er autentisering eller pålogging med mer enn en faktor. Det betyr at i tillegg til brukernavn/passord, kreves det en tilleggsfaktor for å godkjenne påloggingsforsøket. Dette brukes i stor utstrekning, og blir mer og mer vanlig da det er et effektiv og forholdsvis enkelt sikkerhetstiltak. Du bruker allerede en form av dette for pålogging til bla. nettbanken og Skatteetaten sine sider (BankID, MinID, Buypass). Ved UiT bruker vi tofaktor til flere av våre tjenester, og dette kommer til å bli mer og mer utbredt. Det er mange metoder for å finne ut hvilket passord en person benytter, så man på påregne at passordet kommer på avveie på ett eller annet tidspunkt. Da vil andre personer kunne logge seg rett inn på din konto, men dersom man har tofaktor blir dette betraktelig vanskeligere.

Det er mange metoder som kan brukes, men de mest vanlige er en engangskode via sms eller via en app på telefonen. Vi vil også innføre usb-brikker ("hardware-tokens"), dersom man ikke vil eller kan bruke app eller sms.

En av tjenestene på UiT som krever tofaktor-pålogging er Office 365, og her kan du lese mer om det.

Studenter skal nå også over på 2-faktor autentisering. Fra 15 september 2021 vil dette blir obligatorisk. Som student kan du aktivere 2-faktor i dag ved å følge denne brukerveiledningen:

https://uit.topdesk.net/solutions/open-knowledge-items/item/KI%201649/no/

VPN

VPN, Virtuelt Privat Nettverk, er en sikkerhetsmekanisme som krypterer nettverkstrafikken mellom din PC og tjenestene du bruker. Denne krypteringen kommer i tillegg til sikkerheten man får med https når man går til nettsider.

For teknisk informasjon om UiTs VPN-løsning se brukerstøtteartikkel i TopDesk.

Når bør jeg bruke VPN?

VPN har to hovedbruksområder ved UiT:

- Sikre nettrafikken til og fra din PC på usikre nettverk.

- Gi tilgang til ressurser som ellers bare er tilgjengelig ved at man fysisk er til stede på UiTs lokasjoner.

Sikre nettrafikken til og fra din PC på usikre nettverk.

Her kan VPN anses som valgfritt. Dette fordi de fleste tjenester er i dag sikret med kryptering allerede. Dette gjelder for eksempel alle tjenester i UiTs bruk av Office365, dvs. epost, OneDrive og SharePoint.

Det er imidlertid tilfeller hvor bruk av VPN er anbefalt, f.eks. hvis man kobler seg opp på ukjente trådløsnett eller er på reise i land utenfor Europa hvor man må ta høyde for at statlig overvåkning og kriminell nettaktivitet er utbredt.

Merk: Ved reise til høyrisikoland som f.eks Kina, Russland og Iran skal man ikke ha med sin vanlige jobb-pc eller mobil. Kontakt Orakelet for mer informasjon.

Gi tilgang til ressurser som ellers bare er tilgjengelig ved at man fysisk er til stede på UiTs lokasjoner.

Det andre bruksområdet for VPN er hovedsakelig tilgang til UBs tidsskriftbaser. For å få direkte tilgang til vitenskapelige artikler gjennom UiTs avtaler må man logge inn fra adresser som UiT har oppgitt som sine adresseområder på internett. Dette er beskrevet i brukerstøtteartikkelen ovenfor. Hvis man går til tidsskriftene via UBs nettsider trenger man ikke VPN (der er det satt opp en redirigeringsløsning som omgår problemet).

Er det noen ulemper med bruk av VPN?

VPN-systemet på UiT er satt opp med god kapasitet og burde ikke være noen flaskehals i vanlig bruk for nettsurfing og epost. Det kan imidlertid gi forsinkelse i lyd og bilde på Teams og Zoom hvis man er på reise langt unna Norge. Dette er fordi at ved bruk av VPN sender all nettrafikk til Tromsø før den går videre ut på internett.

Informasjon om strukturen og organiseringen av arbeidet med informasjonssikkerhet og personvern finner du i kapittel 3 i ledelsessystemet.

På denne siden vil vi presentere enkelte deler av organisasjonen litt nærmere.

Faggruppe for informasjonssikkerhet og personvern

Faggruppen («FPI») er organisatorisk tilknyttet Avdeling for IT, og består av fem personer:

- Marte Karidatter Skadsem (sikkerhetssjef og faggruppeleder)

- Lars Slettjord (operativ sikkerhet og leder CSIRT)

- Christian Isaksen (sikkerhetsarkitekt)

- Elise Mengkrogen (juridisk seniorrådgiver)

- Ingvild Stock-Jørgensen (juridisk seniorrådgiver)

FPI arbeider med spørsmål om informasjonssikkerhet og personvern på et overordnet nivå, for hele universitetet og med spørsmål av både digital og ikke-digital art. Blant annet har faggruppen ansvaret for å revidere ledelsessystemet for informasjonssikkerhet, håndtere avvik, gjennomføre kontrollaktiviteter, skrive årsrapport som fremmes Universitetsstyret m.v. Nærmere info om oppgavene finner du her.

Forum for informasjonssikkerhet og personvern

Forumet ble opprettet i 2019 og var opprinnelig fokusert på informasjonssikkerhet. Våren 2022 ble imidlertid mandatet utvidet til å inkludere personvern.

Hver enhet på nivå 1 og 2 har én representant, og forumet er sammensatt av vitenskapelig og administrativt ansatte samt ledernivået. Personvernombudet har møte- og talerett.

Forumet har ikke beslutningsmyndighet, men skal fungere som et rådgivende organ for universitetet i spørsmål om informasjonssikkerhet og personvern. Typisk vil større endringer i retningslinjer fremmes forumet for innspill før de ferdigstilles. Planlagte opplæringsaktiviteter av en viss størrelse blir også tatt opp i forumet. Det er FPI som har hovedansvar for å utarbeide saker til forumet, men hver representant har anledning til å fremme saker. Forumet møter 2-3 ganger pr semester.

Per januar 2023 består forumet av følgende personer:

- Ingvild Stock-Jørgensen, FPI, (leder)

- Christian Isaksen, FPI (referent)

- Anders Andersen, NT-fak

- Christine Greger, IVT-fak

- Frode Nilsen, UB

- Arne Elvemo, UMAK

- Magne Frostad, JurFak

- Trine Kvidal-Røvik, HSL

- Sølvi Brendeford Anderssen, FUF

- Terje Aspen, BFE

- Frank Mengkrogen, Helsefak

- Eli Synnøve Skum Hanssen, ORGØK

- Nils Johan Lysnes, ITA

- Lise Giswold, BEA

I tillegg deltar sikkerhetssjef og personverombudet på møtene.

Personvernombud (PVO)

UiT har et eget personvernombud som skal informere og gi råd til UiT og de ansatte om forpliktelsene som følger av personvernforordningen (GDPR) og tilhørende lovverk. Videre skal ombudet kontrollere UiTs overholdelse av GDPR, interne retningslinjer mv. innenfor personvern, opplæringsaktiviteter mv.

Personvernombudet har en uavhengig stilling og kan ikke instrueres i utførelsen av sine oppgaver.

Nærmere informasjon om ombudets rolle og oppgaver finner du her.

Computer Security Incident Response Team - CSIRT

CSIRT ved UiT Norges arktiske universitet

Kontaktpunkter:

Lars Slettjord, leder CSIRT:

- +47 776 44115, normal kontortid (8-15:30) (CET/CST)

- +47 984 02 001, kritiske sikkerhetshendelser utenfor kontortid

Ingeborg Ø. Hellemo, CSIRT:

- +47 776 44118, normal kontortid (8-15:30) (CET/CST)

- +47 986 68 305, kritiske sikkerhetshendelser utenfor kontortid

Epost: csirt@uit.no

PGP: Du kan nå oss via kryptert epost. Last ned vår PGP nøkkel her.

Vennligst rapporter sikkerhetsrelaterte hendelser som involverer datamaskiner eller nett-adresser tilhørende UiT til sikkerhet@uit.no eller ved personlig kontakt.

Hva er en sikkerhetshendelse?

Enhver hendelse som berører informasjonssikkerheten ved UiT. Hendelser som kompriomitterer konfidensialitet og integritet til data, samt uønskede hendelser som påvirker tilgjengeligheten til data.

Formål

Gruppens formål er å forbedre sikkerheten ved UiTs datanett, redusere antall sikkerhetshendelse og skadene etter slike, samt øke bevisstheten om sikkerhet blant IT-konsulenter og sluttbrukere.

CSIRT skal være det naturlige kontaktpunktet på UiT i forbindelse med spørsmål om datasikkerhet og eventuelle brudd på dette.

Hvem CSIRT er til for?

Gruppen er til for alle brukere tilknyttet UiTs nettverk (domenet uit.no samt alle tilhørende domener som er driftet eller eid av UiT).

Organisering

Gruppen består av personell fra IT-avdelingen ved UiT. Den er underlagt IT-direktøren og rapporterer til denne og seksjonlederne. Medlemmene i gruppen har kompetanse på sikkerhet, nettdrift og drift av ulike operativsystemer.

UiTs behandlingsprotokoll

UiT fører protokoll over alle behandlingaktiviteter som involverer personopplysninger. Denne protokollen er todelt:

- Forskningsprosjekter: protokoll føres av Sikt personverntjenester, på UiTs vegne (Institusjonsportalen, tidl. meldingsarkivet)

- Alle andre aktiviteter: protokollen vedlikeholdes av hver enhet. Dersom du skal registrere en ny behandlingsaktivitet eller oppdatere en eksisterende, ta kontakt med kontaktpersonen på din enhet (se liste nedenfor. Denne oppdateres fortløpende etterhver som enhetene melder fra om hvem som er kontaktperson).

| Enhet | Kontaktperson |

| BFE-fakultetet | Trine Lise Heimkjær og Morten Sætran |

| Helsefak | Frank Mengkrogen |

| HSL-fakultetet | Elisabeth Hough |

| IVT-fakultetet | Ingrid B. Storeng og Christine Greger |

| JurFak | Øyvind Edvartsen |

| NT-fak | Ikke oppgitt på fakultetsnivå IMS: Trine Hågensen |

| UMAK | Anne Aagaard |

| UB | Lotte Dahl |

| BEA | Fredrick Juul Walløe |

| FUF | Sølvi Brendeford Anderssen |

| ITA | Nils Johan Lysnes |

| ORGØK | Anita Pettersen |

Her kommer mer informasjon om beredskap, inkludert hvordan hver enkelt skal opptre i krisesituasjon. I mellomtiden, se kapittel 8 i ledelsessystemet.

[Skriv tittel her]

Ledelsessystemet for informasjonssikkerhet og personvern ("ISMS") er vedtatt av Universitetsstyret. Første gang i 2015, og senere revidert flere ganger (sist 16.12.2020). I 2023 vedtok Universitetsstyret å utvide ledelsessystemet til å omfatte samfunnsikkerhet, beredskap, informasjonssikkerhet, nasjonal sikkerhet og personvern. Gjennom ledelsessystemet skal UiT ha en helhetlig tilnærming til sikkerhet, beredskap og personvern, slik universitetet har god styring og kontroll på disse feltene.

Ledelsessystemet består av styrende, gjennomførende og kontrollerende del. Endringer i den styrende delen (kap. 1-2) foretas av Universitetsstyret, mens endringer i gjennomførende del (kap. 3 - 12) og kontrollerende del (kap. 13 - 15) foretas av hhv. administrasjonsdirektør og rektor.

Kapittel 1: Innretning

[Vedtatt av Universitetsstyret den 22.6.23, sak S 21/23]

Bakgrunn

Som verdens nordligste universitet er UiT Norges arktiske universitet (UiT) strategisk plassert for å utvikle og formidle kunnskap om Arktis og nordområdene. UiT favner forskning og utdanning om natur, samfunn, teknologi, miljø, kultur, mennesket og samspillet mellom disse. Med faglig bredde og nærhet til natur og samfunn, har UiT forutsetninger til å bidra med kunnskap og kompetanse til omstilling, tilpasning og framtidsrettede løsninger på tvers av fagområder, nærings- og samfunnsliv. UiT har studenter og ansatte fra ulike land og steder, og samarbeider med forsknings- og utdanningsinstitusjoner i inn- og utland, samt med offentlige og private aktører.

UiT er et internasjonalt ledende breddeuniversitet som på grunn av beliggenhet og forskningsprofil kan være spesielt utsatt for trusler og angrep. Aktivister, kriminelle og statlig etterretning forsøker å oppnå økonomisk vinning, politiske mål eller andre fordeler gjennom manipulasjon, sabotasje og spionasje. UiTs forskningsdata kan være spesielt utsatt for fysiske eller digitale sikkerhetsbrudd ved eksempelvis sabotasje og/eller spionasje.

Formål og hensikt

Gjennom forebyggende sikkerhet skal UiT redusere sannsynligheten for at en uønsket hendelse inntreffer og redusere konsekvensene ved en slik hendelse. Dette arbeidet må ses i sammenheng med beredskap, som ikke forebygger at en uønsket hendelse finner sted, men omfatter planleggingen i forkant av en hendelse, selve håndteringen når denne enten inntreffer eller er nært forestående, samt den påfølgende gjenopprettingen. Gjennom godt beredskapsarbeid skal UiT på kort varsel kunne øke sikkerhetsnivået.

UiT har en omfattende mengde verdier, informasjon og infrastruktur som må beskyttes og bevares, og dette krever en systematisk og samordnet tilnærming til arbeidet. Dette inkluderer også forsvarlig ivaretagelse av skjermingsverdige verdier, gode rutiner innen eksportkontroll for å forhindre ulovlig kunnskapsoverføring, samt sikre at internasjonalt samarbeid foregår på forsvarlig måte.

Tiltak som er nødvendig for sikkerhetsarbeidet kan være inngripende overfor ansatte, studenter og andre tilknyttet UiT. I vurderingen av hvilke, og hvordan, sikkerhetstiltak skal gjennomføres er det essensielt å samtidig vurdere hvordan personvernet påvirkes og best ivaretas. Videre behandler UiT en stor mengde personopplysninger i alle deler av virksomheten, og god overholdelse av personvernlovverket er viktig for å opprettholde tilliten blant ansatte, studenter, forskningsdeltakere, samarbeidspartnere og gjester.

Hensiktsmessig og god håndtering av disse områdene krever at de ses i sammenheng fremfor hver for seg, og arbeidet organiseres og etableres som en sammenhengende tjeneste. Dette er en utfordrende øvelse, men samtidig nødvendig for at UIT skal oppnå et forsvarlig sikkerhetsnivå, og god ivaretakelse av personvern for alle som er tilknyttet UiT.

For å lykkes med dette har UiT etablert et felles ledelsessystem for sikkerhet, beredskap og personvern.

Ledelsessystemets omfang og innhold

Hovedområdene som skal ivaretas gjennom dette ledelsessystemet er informasjonssikkerhet, samfunnssikkerhet, beredskap, personvern, eksportkontroll og nasjonal sikkerhet. Samtlige av disse områdene griper inn i hverandre, og de omfatter det fysiske, menneskelige, organisatoriske og digitale domene. Alle disse domenene kan utgjøre en sårbarhet som kan utnyttes bevisst eller ubevisst, av eksterne eller interne aktører. For å oppnå et tilstrekkelig sikkerhetsnivå er UiT avhengig av å se disse i sammenheng med hverandre, og ta høyde for samspillet mellom disse ulike områdene og nevnte domener. Eksempelvis kan digitale systemer være godt sikret i seg selv, men hvis den fysiske sikringen er svak og en uærlig aktør kommer seg inn i en datahall, kan det gjøres mye skade.

Samfunnsutviklingen og et endret trussel- og risikobilde gjør skillet mellom samfunnssikkerhet og statssikkerhet mer utydelig. Arbeidet med å identifisere og ivareta verdier som er viktige for nasjonal sikkerhet er komplisert, blant annet fordi aktuelle tiltak for overholdelse av sikkerhetsloven og eksportkontrollregelverket kan gripe inn i kjernevirksomheten og potensielt UiTs mulighet for oppfyllelse av samfunnsoppdraget som forskningsinstitusjon.

I dagens høyere utdanning er det stort fokus på læringsfremmende teknologi og digitale eksamensformer, og det er vanskelig å balansere behovet for å hyppig ta i bruk nye tjenester og samtidig ivareta informasjonssikkerheten og personvernet. Både Kunnskapsdepartementet og UiT har ambisiøse digitaliseringsstrategier, og oppfyllelse av disse samtidig som informasjonssikkerhet og personvern ivaretas er en krevende oppgave.

Videre behandler UiT en stor mengde personopplysninger om ansatte, studenter, forskningsdeltakere og andre. Regelverket for lovlig håndtering av personopplysninger er omfattende og kompleks, og det kreves gode retningslinjer, rutiner, verktøy og kunnskap for å sikre at UiT overholder relevant regelverk i all behandling av personopplysninger.

I tillegg kan store ulykker inntreffe som følge av teknisk eller menneskelig svikt, pandemier, forsyningssvikt eller andre katastrofer utløst av utilsiktede hendelser som f.eks naturkatastrofer, eller tilsiktede handlinger fra de som ønsker ramme oss. Slike hendelser kan være i det fysiske eller det digitale rom, eller en kombinasjon. Hendelsene kan være såpass varierte i omfang og type at det er krevende å bygge god beredskap som lar UiT respondere hurtig og tilstrekkelig.

Etableringen av et felles ledelsessystem skal sørge for at UiT har en planmessig og god håndtering av dette komplekse feltet. Ivaretagelse av sikkerhet, beredskap og personvern er et lederansvar, og dette arbeidet skal være en integrert del av den helhetlige virksomhetsstyringen.

Ledelsessystemet for sikkerhet, beredskap og personvern ved UiT omfatter

- alle1 som får tilgang UiTs informasjonsverdier

- alle UiTs studiesteder/campuser

- alle organisatoriske enheter

- all teknologi2

- alle informasjonsverdier3

- alle skjermingsverdige verdier (informasjon, objekter og infrastruktur)

Dette ledelsessystemet er avgrenset mot UiTs arbeid innenfor Helse, miljø og sikkerhet (HMS), som er regulert gjennom eget internkontrollsystem. Det påhviler universitetsledelsen å sørge for et godt samspill mellom ledelsessystemet og HMS-systemet.

------------------------------------------------------------------------------

1 Studenter, ansatte, gjester, samarbeidspartnere etc.

2 IKT-systemer, datanettverk, databaser/-registre etc.

3 Informasjonsverdi er et samlebegrep som inkluderer både selve informasjonen samt tilhørende støtteverdier som IKT-system, digitale tjenester, datautstyr av ulike varianter mv.

Visjon og overordnet målbilde og prinsipper

UiT skal etablere og opprettholde en forsvarlig sikkerhetskultur, forvaltning, styring og sikring av sine verdier for å ivareta samfunnets tillit til universitetets utdanning, forskning og formidling.

UiT skal:

- arbeide målrettet, systematisk og risikobasert med samfunnssikkerhet, informasjonssikkerhet, beredskap og personvern

- ivareta arbeidet på en helhetlig og felles tilnærming internt på UiT

- redusere sårbarhetene til UiTs informasjonsverdier

- inkludere samfunnssikkerhet, beredskap, informasjonssikkerhet og personvern i universitetets beslutningsprosesser

- forenkle og forbedre universitetets retningslinjer og prosesser for sikkerhet, beredskap og personvern

- forbedre evnen til å oppdage og håndtere hendelser, avvik og brudd raskt slik at eventuelle konsekvenser for virksomheten blir minimale

- sørge for opplæring og bevisstgjøring som gjør ledere, ansatte og studenter i stand til å hindre, oppdage og rapportere hendelser

- Inkludere samfunnssikkerhet, beredskap, informasjonssikkerhet og personvern som faste tema i ledermøter og -opplæring

Risikostyring

Risikobildet til UiT er dynamisk og vil variere over tid. Derfor er det nødvendig å arbeide systematisk med risikostyring og akseptabel risiko. En effektiv risikostyring skal gi studenter og ansatte best mulig grunnlag til å forstå hvor stor risiko UiT er villig til å akseptere i prosessen med å skape verdier. UiT har en risikobasert tilnærming til ivaretagelsen av sikkerhet og beredskap.

Håndtering av risiko er sentralt for god ivaretagelse av informasjonssikkerhet, personvern, samfunnssikkerhet, fysisk- og personellsikkerhet, brann og beredskap, og nasjonal sikkerhet. Ofte kan risiko reduseres til et akseptabelt nivå gjennom tiltak, men i noen tilfeller er risikoen for høy til at man kan gjennomføre de aktuelle prosjektene, anskaffe de ønskede systemene mv. Dette kan være fordi det ikke finnes tiltak eller tiltakene blir for kostbare å gjennomføre.

Vurdering av risiko skal skje innenfor de rammene som er fastsatt i ledelsessystemet, og det er noen forskjeller i hvordan risiko vurderes innenfor de ulike områdene, se kap. 4. Gjennomføring av risikovurderinger vil være avhengig av at man vet hvilke verdier som behandles, herunder hvordan disse klassifiseres. Se kap. 3 for regulering og informasjon om verdivurdering og klassifisering.

Det er ikke mulig å eliminere enhver risiko, men UiT skal arbeide systematisk og målrettet for å ha et risikonivå som er akseptabelt, sett opp mot UiTs mål og risikobilde. UiT har fastsatt grenser for akseptabel risiko innenfor informasjonssikkerhet og samfunnssikkerhet.

Oppbygning av ledelsessystemet

Ledelsessystemet består av tre hovedelementer:

- Styrende del – innretning, visjon og mål, risikostyring samt roller, oppgaver og ansvar

- Gjennomførende del – konkrete retningslinjer og rutiner, herunder om klassifisering av informasjon, risiko- og personvernkonsekvensvurdering, grunnleggende sikring av det digitale og fysiske domenet, organisatoriske og menneskelige tiltak.

- Kontrollerende del – internrevisjon og -kontroll, rapportering og håndtering av hendelser og avvik samt ledelsens gjennomgang/årsrapport.

Kapitteloversikt

| Kapittelnummer | Kapittel | |

| Styrende del | 1 | Innretning |

| 2 | Roller, ansvar og oppgaver | |

| Gjennomførende del | 3 | Klassifisering og verdivurdering |

| 4 | Risiko- og personvernkonsekvensvurdering | |

| 5 | Fysisk sikkerhet | |

| 6 | Digital sikkerhet | |

| 7 | Personellsikkerhet | |

| 8 | Beredskap | |

| 9 | Anskaffelser/vedlikehold/utvikling | |

| 10 | Personvern | |

| 11 | IKT-ressurser og brukere | |

| 12 | Internasjonalt samarbeid og eksportkontroll | |

| Kontrollerende del | 13 | Internkontroll og -revisjon |

| 14 | Håndtering av hendelser og avvik | |

| 15 | Ledelsens gjennomgang/årsrapport |

Kapittel 2: Roller, ansvar og oppgaver

[Vedtatt av Universitetsstyret den 22.6.23, sak S 21/23]

Ivaretagelse av sikkerhet, beredskap og personvern er et lederansvar. Universitetsledelsen har ansvaret for å sette rammer og nærmere premisser og regulering av UiTs arbeid innenfor dette området. Enhetslederne har ansvaret for at dette følges opp i sin enhet, samt fastsette nærmere retningslinjer og rutiner innenfor sitt ansvarsområde dersom det er påkrevd, eksempelvis grunnet særskilt aktivitet.

I dette kapitlet beskrives hovedlinjene i UiTs organisering av arbeidet innenfor sikkerhet, beredskap og personvern. Det ligger også ansvar og oppgaver til andre roller, men disse er kontekstavhengige og det vil da fremkomme av relevant regelverk. Eksempelvis systemeiere etter Kvalitetssystemet for IT, se kap. 6 – Digital sikkerhet.

Universitetsstyret

- Behandler og vedtar ledelsessystemet for sikkerhet, beredskap og personvern ved UiT

- Fører tilsyn med UiTs arbeid innenfor sikkerhet, beredskap og personvern

Rektor

- Har det overordnede ansvaret for sikkerhet, beredskap og personvern ved UiT

- Har ansvaret for det forebyggende sikkerhetsarbeidet, og at dette arbeidet resulterer i et forsvarlig sikkerhetsnivå

- Har ansvaret for at det avsettes nødvendige ressurser for tilstrekkelig ivaretagelse av sikkerhet, beredskap og personvern

Administrasjonsdirektør

- Har forvaltningsansvar for ledelsessystemet for sikkerhet, beredskap og personvern, og skal sørge for at det blir implementert og vedlikeholdt

- Har ansvaret for organiseringen av UiTs arbeid med sikkerhet, beredskap og personvern, herunder den tilhørende sammenhengende tjeneste

- utøver det overordnede ansvaret for all behandling av personopplysninger ved UiT

- er strategisk leder ved kriser, og leder sentral beredskapsgruppe (SBG)

- skal sørge for at UiT har hensiktsmessig beredskap med tanke på håndtering av kriser og ulykker

- skal sørge for at rektor involveres i håndteringen av hendelser og avvik i den grad sakens karakter tilsier det

- har koordineringsansvar for de faste møtene mellom Politiets sikkerhetstjeneste (PST) og universitetsledelsen, samt er kontaktpunkt for PST dersom de ønsker møter med UiT utover disse

- har ansvaret for utarbeidelsen av årsrapport for sikkerhet, beredskap og personvern

- oppnevner medlemmer av gruppe for overordnet vurdering av personvernkonsekvensvurderinger (UiTs DPIA-gruppe)

Enhetsstyrene

- Med enhetsstyrene menes fakultetsstyrene, bibliotekstyret og styret for Norges arktiske universitetsmuseum og akademi for kunstfag

- Fører tilsyn med sin enhets arbeid innenfor sikkerhet, beredskap og personvern

Enhetsleder

- Med enhetsleder menes dekan, bibliotekdirektør, direktør for Norges arktiske universitetsmuseum og akademi for kunstfag, avdelingsdirektørene i fellesadministrasjonen

- Har ansvaret for at enheten

- overholder kravene stilt gjennom lov, forskrift og UiTs interne ledelsessystem for sikkerhet, beredskap og personvern, herunder utføring av tilhørende oppgaver

- utarbeider interne retningslinjer og rutiner dersom det er nødvendig for å oppfylle kravene og utføre oppgavene i ovennevnte punkt

- avsetter nødvendige ressurser for tilstrekkelig ivaretagelse av sikkerhet, beredskap og personvern ved sitt ansvars, -og beredskapsområde, herunder at enheten har riktig kompetanse tilgjengelig

- Gjennomfører og samordner arbeid med risiko- og sårbarhetsvurderinger (ROS) og beredskap med lokale beredskapsgrupper ved aktuell lokasjon

- Skal sørge for at hendelser og avvik følges opp og blir lukket, i tråd med UiTs interne retningslinjer.

- Skal sørge for at ansatte, studenter og tilknyttede gjester er informert om de rutiner og retningslinjer som til enhver tid gjelder

- Skal sørge for at ansatte og studenter gis nødvendig opplæring innenfor områdene sikkerhet, beredskap og personvern, og at disse temaene integreres i relevant omfang i all internopplæring enheten har ansvaret for

- Skal sørge for å ivareta krav i sentralt beredskapsplanverk knyttet til opplæring, ROS og beredskapsøvelser innenfor sitt beredskapsområde, og dersom enheten har lokal beredskapsgruppe skal enhetsleder enten lede denne eller være medlem.

Enheter og andre med særskilt ansvar og myndighet

Enkelte enheter og andre har at et særskilt ansvar for deler av UiTs arbeid innenfor sikkerhet, beredskap og personvern. Dette gjelder alle avdelinger i fellesadministrasjonen samt enkelte fakultet.

Personvernombud

- rapporterer direkte til leder for rektors stab

- skal informere og gi råd til UiTs ansatte og studenter om gjeldende forpliktelser etter personvernlovgivningen

- skal kontrollere UiTs overholdelse av personvernlovgivningen

- skal involveres på rett tidspunkt og nivå i spørsmål som omhandler personvern

- skal gi råd i vurderingen av personvernkonsekvenser (DPIA) og kontrollere gjennomføringen av disse vurderingene

- skal involveres på passende nivå i håndteringen av avvik etter personvernlovgivningen, og som minimum orienteres om innhold og omfang av avvik

- skal utarbeide årlig rapport som skal fremmes for Universitetsstyret

- har møte- og talerett i forum for sikkerhet og personvern

- kan kontaktes direkte av de registrerte med spørsmål om UiTs behandling av deres personopplysninger, og om utøvelsen av sine rettigheter etter personvernforordningen (GDPR)

- kan ikke instrueres om utførelsen av de oppgavene som ligger til personvernombudet etter personvernforordningen (GDPR) artikkel 39

Særskilte roller og ansvar innen forskning

Ansatte og studenter

- Har plikt til å

- gjøre seg kjent med og følge til enhver tid gjeldende lov, forskrift og UiTs interne regelverk innen sikkerhet, beredskap og personvern, herunder gjennomgå tilgjengelig informasjon og opplæring fra UiT

- forhindre og rapportere avvik når disse oppstår, herunder hendelser som kan innebære avvik

Kapittel 3: Klassifisering og verdivurdering

Dette kapitlet er rettet mot alle som skal behandle UiTs verdier, dvs. informasjon, teknologi, utstyr mv., og de som skal legge til rette for slik behandling. Det kan eksempelvis være forskningsdata, administrativ informasjon, undervisningsmateriell, labutstyr, biologiske prøver, teknologi mv.

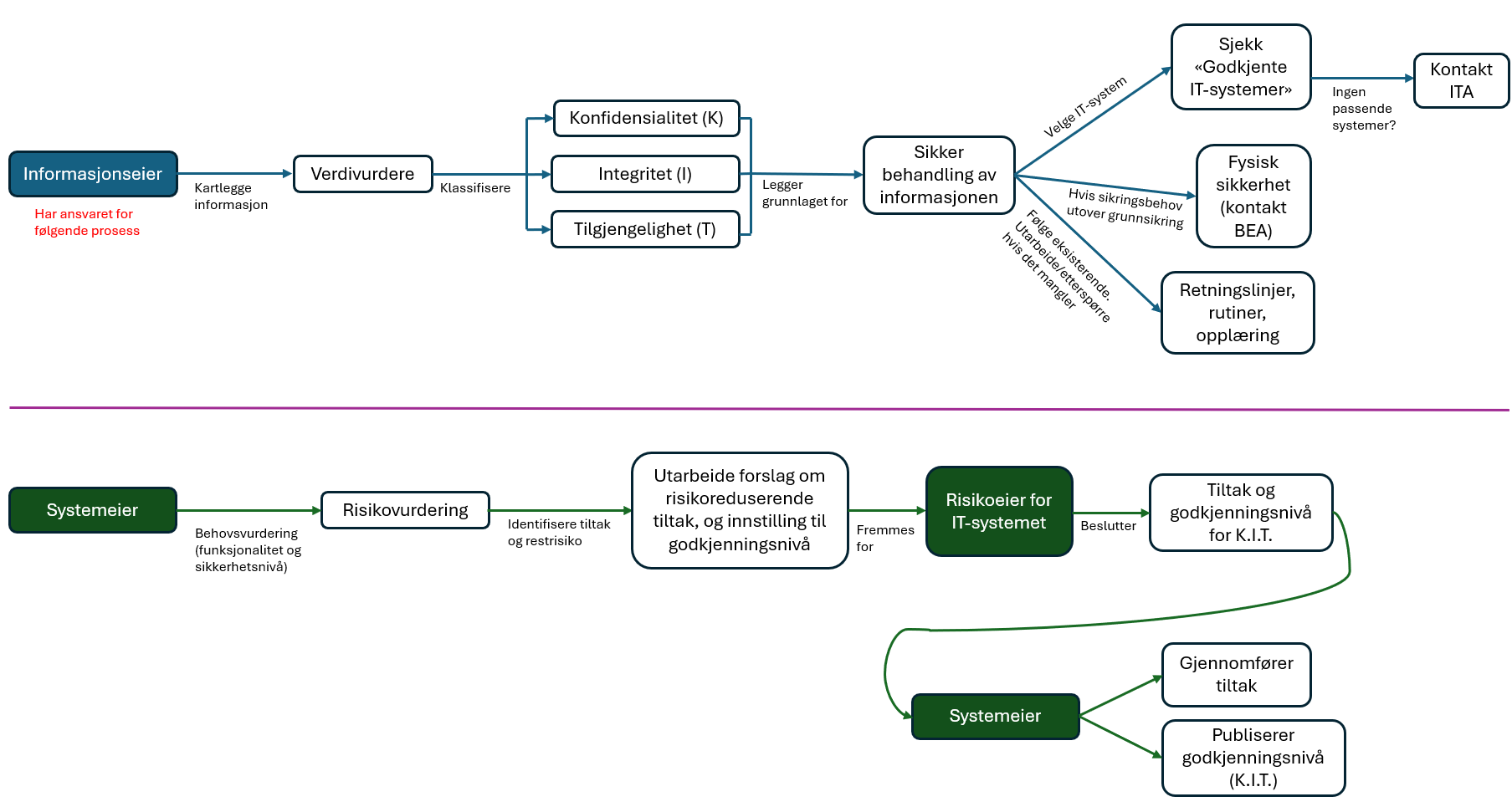

Innholdet i dette kapitlet skal hjelpe ansatte og studenter med å vurdere informasjon og andre verdier, for å avgjøre behovet for beskyttelse og dermed hvilke sikkerhetstiltak som skal gjennomføres samt hvilke IT-systemer som kan benyttes.

Dette kapitlet er tredelt, og omhandler:

- Verdivurdering av UiTs informasjon, IT-systemer, rom og bygg.

- Klassifisering av UiTs informasjon, IT-systemer, rom og bygg.

- Sikkerhetsloven

- Ønsker du åpne kapittel 3 som én samlet pdf? Klikk her (krever pålogging).

Formål

Hensikten med å klassifisere og vurdere verdien av informasjon, IT-systemer, rom og bygg er for å styrke informasjonssikkerheten og det helhetlige sikkerhetsarbeidet ved UiT. Dette bidrar også til å holde oversikt over UiTs verdier.

For å kunne anvende og beskytte informasjon, IT-systemer, rom og bygg effektivt og trygt, må de først klassifiseres. Denne klassifiseringen angir hvilket sikkerhetsnivå som er nødvendig, og dermed hvilke IT/tekniske, organisatoriske1 og fysiske tiltak som må gjennomføres. De som er ansvarlig for IT-systemer må på sin side vurdere og beslutte hva sine systemer er godkjent for mht. klassifiseringsnivå, slik at sikkerheten ivaretas og UiT kan opprettholde sin virksomhet. Dette kapitlet gir derfor anvisning for både hvordan informasjon og IT systemer skal vurderes på UiT.

I de øvrige kapitlene i ledelsessystemet er det fastsatt konkrete sikkerhetskrav knyttet opp mot de ulike klassifiseringsnivåene (sikkerhetsnivå). Klassifisering er dermed et viktig verktøy for de som arbeider med informasjon, IT-systemer, rom og bygg.

Videre regulerer dette kapitlet klassifisering og vurdering av informasjon mv. underlagt sikkerhetsloven.

Fotnoter

*1 - Reglement, retningslinjer og rutiner

Virkeområde

Dette kapitlet gjelder for alle som behandler informasjon, forvalter IT-systemer, rom og bygg på vegne av UiT Norges arktiske universitet («UiT»), uavhengig av tilknytning (ansatt, student, eksterne mv).

All informasjon UiT forvalter skal vurderes og klassifiseres i henhold til dette kapitlet, med mindre annet fremkommer her. Tilsvarende gjelder for IT-systemer, rom og bygg.

Informasjon som er underlagt sikkerhetsloven2 skal ikke klassifiseres etter nivåene i del 2 av dette kapitlet, men etter de klassifiseringsnivå som følger av sikkerhetsloven selv, se del 3 nedenfor.

Kapitlet regulerer ikke håndtering av innsynskrav etter offentlighetsloven, forvaltningsloven m.m., men korrekt klassifisering vil være et viktig hjelpemiddel for håndtering av slike krav.

Fotnoter

* 2 - Lov av 1.6.2018 nr. 24 om nasjonal sikkerhet (sikkerhetsloven)

Ansvar, myndighet og oppgavefordeling

- Informasjonseier

All informasjon skal ha en entydig og identifiserbar eier. Eier av informasjonen er ansvarlig for vurderingen som ligger til grunn for plasseringen i den aktuelle klassifiseringsklassen. Dette skal gjøres i henhold til denne retningslinje samt øvrig regelverk og rutiner som omhandler klassifisering. Merk: I denne sammenheng er informasjonseier den som eier risikoen ved behandlingen av informasjonen, og er dermed ansvarlig for verdivurdering og klassifisering. Dette kapitlet regulerer ikke annen type eierskap, slik som opphavsrett mv.

Informasjonseier er den samme som er risikoeier3 for aktiviteten informasjonen inngår i:

| Type aktivitet | Informasjonseier/risikoeier |

| Forskningsprosjekt | Prosjektleder |

| Ph.d.-prosjekt/studentprosjekt som ikke er del av forskningsprosjekt med egen prosjektleder | Hovedveileder |

| Alle andre aktiviteter4 | Leder for enheten5 som er ansvarlig for aktiviteten |

Det skal være mulig å finne ut hvem som er ansvarlig for at informasjonen er vedlikeholdt, oppdatert og riktig merket med tilhørende klassifiseringsklasser.

Dersom det ikke er mulig å identifisere annen informasjonseier regnes aktuell enhetsleder som eier. Hvis informasjonen ikke kan knyttes til en konkret enhet er Administrasjonsdirektør ansvarlig.

- Systemeier

Alle IT-systemer skal ha godkjenning langs følgende parameter: konfidensialitet, integritet og tilgjengelighet. Dette gjøres gjennom risikovurderinger (se ledelsessystemets kapittel 4) som baserer seg på verdi- og behovsvurderinger. Systemeier har ansvaret for at dette gjennomføres. Som hovedregel skal godkjent nivå, samt eventuelle forutsetninger som informasjonseier og bruker må kjenne til, kommuniseres via informasjonssikkerhetssidene til UiT, relevante brukerveiledninger og opplæring.

- Brukere

Alle personer som håndterer informasjon for UiT har plikt til å behandle UiTs verdier (informasjon mv) i tråd med angitt klassifisering. Dersom verdiene ikke allerede er klassifisert må dette foretas i tråd med denne retningslinjen, og behandles deretter.

- IT-direktøren

IT-direktøren kan fastsette retningslinjer og rutiner tilhørende dette kapitlet.

Fotnoter

*3 - Se kapittel 4 om risikovurderinger og risikoeier. Merk: I kapittel 4 reguleres også risikoeier for IT-systemer. Dette er ikke tatt med i denne tabellen da ansvarlig for systemet typisk ikke vil eie informasjonen i systemet (eksempelvis et forskningssystem levert av Avdeling for IT (ITA): Det vil være prosjektlederne for de ulike forskningsprosjektene som er informasjonseier, selv om ITA er ansvarlig for systemet og setter rammene for bruk

*4 - Eksempelvis studieadministrasjon, kommunikasjon, undervisning, økonomiforvaltning mv.

*5 - Enhet på nivå 1, 2 eller 3. Her menes dekan, instituttleder, UB-direktør, UMAK-direktør og avdelingsdirektør. Dette kan delegeres, men kun til lederfunksjoner, slik som fakultetsdirektør, seksjonsledere og faggruppeledere. Dersom slik delegasjon foretas skal enheten melde om dette til faggruppe for informasjonssikkerhet og personvern, slik at det kan opprettholdes en oppdatert oversikt på uit.no/sikkerhet.

Definisjoner og forkortelser

- Konfidensialitet: Informasjon skal beskyttes mot uautorisert innsyn, tilgang eller misbruk.

- Integritet: Informasjon skal beskyttes mot uautorisert endring.

- Tilgjengelighet: Informasjonen skal være tilgjengelig for alle som skal ha tilgang til den, når de behøver det.

- IT-system: IT-systemer ved UiT med tilhørende prosedyrer, rutiner og opplæring.

- Informasjon: I denne retningslinjen benyttes begrepet «informasjon» som samleord for informasjon, data og kunnskap. Eksempelvis enkeltstående dokumenter, rådata fra forskning, videoopptak fra undervisning, den kunnskap hver enkelt har etc.

Oversikt

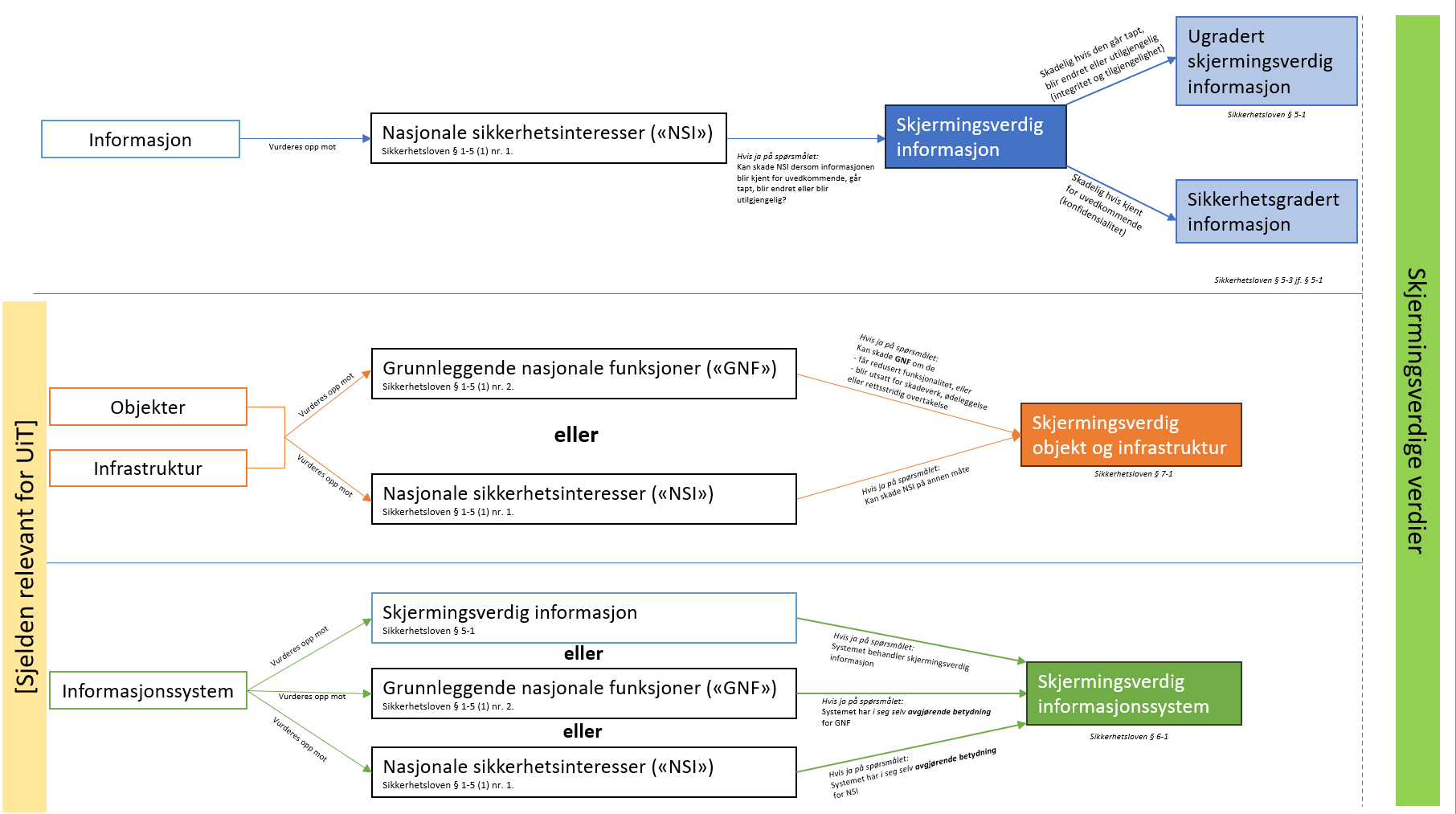

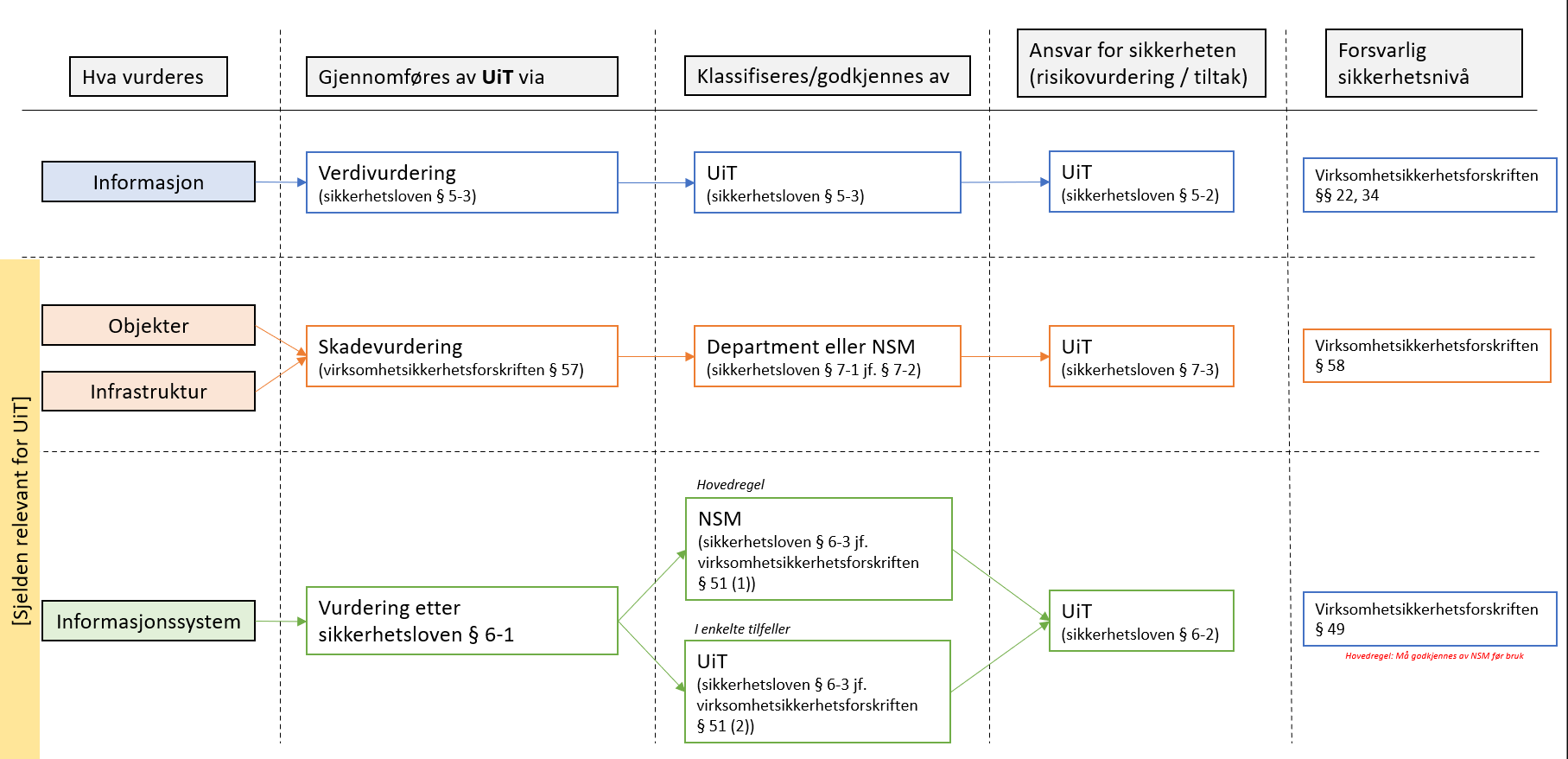

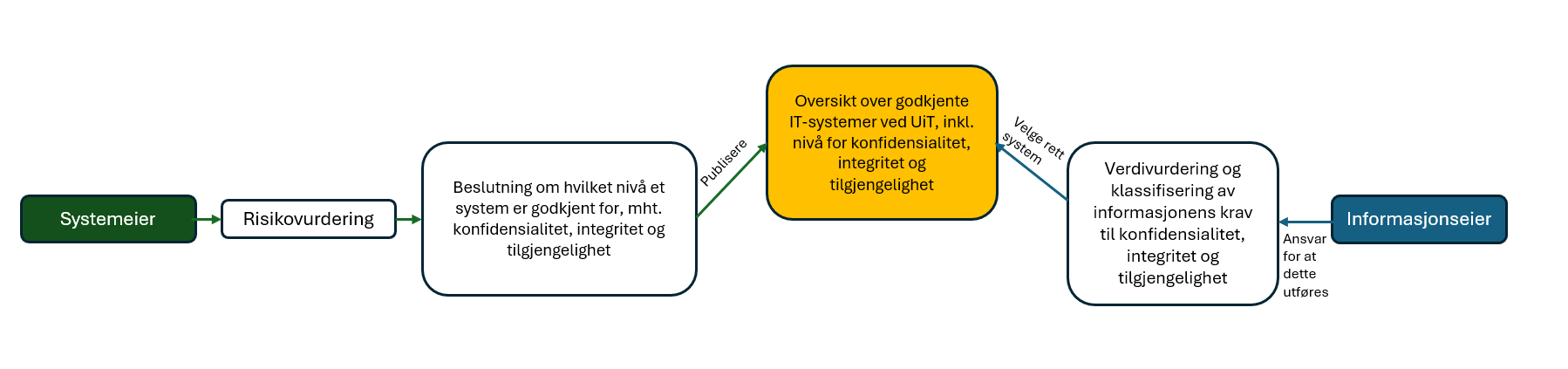

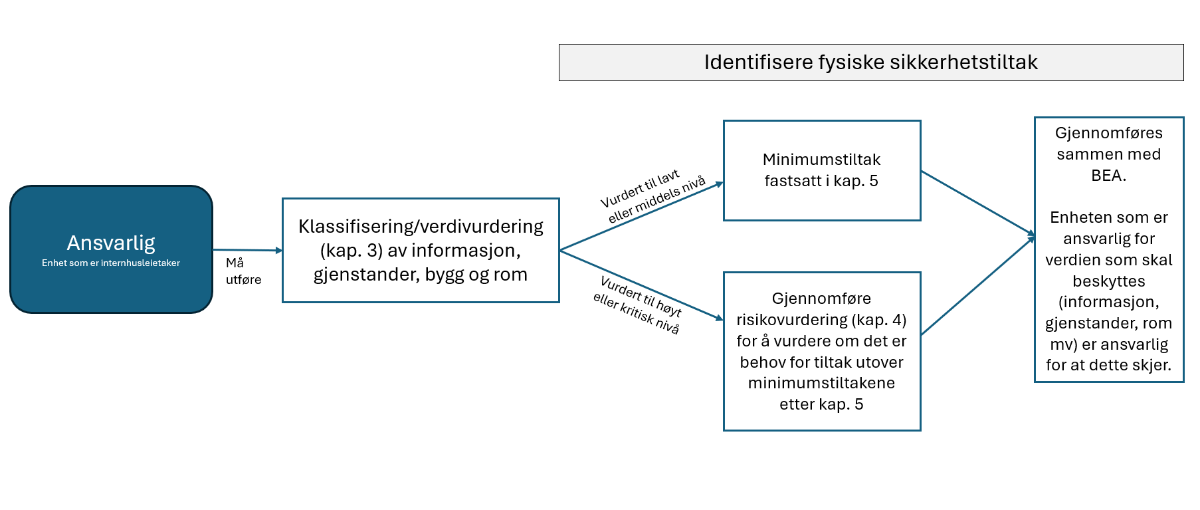

Videre i dette kapitlet beskrives hvordan verdivurdering og klassifisering gjennomføres, sett ut fra rollene «informasjonseier» og «systemeier». Innledningsvis kan dette kort illustreres med følgende figur (denne omfatter ikke prosessen mht. sikkerhetsloven, se del 3):

Del 1 - Verdivurdering

Verdivurderinger er avgjørende for å sikre beskyttelse av verdier og måloppnåelse. Prosessen med å identifisere, klassifisere og beskytte verdier er grunnlaget for sikkerhetsstyring, oppfyllelse av lovkrav og ivaretakelse av samfunnsoppdraget, samtidig som den styrker risikohåndtering og etterlevelse gjennom en strukturert verdioversikt. Dette gir UiT oversikt og kunnskap slik at riktige tiltak kan iverksetter til riktig tid. Verdivurderingene gir dermed UiT følgende gevinster:

- Beskyttelse av verdier

- Verdivurderinger hjelper UiT med å identifisere hvilke verdier som kan være utsatt for sikkerhetstruende aktiviteter, enten det gjelder tilsiktede eller utilsiktede handlinger.

- Det opprettes en verdioversikt som danner grunnlaget for å beskytte disse verdiene effektivt.

- Sikring av kjernevirksomheten og samfunnsoppdraget

- Verdivurderinger identifiserer hvilke verdier som er kritiske for UiTs evne til å utføre sitt samfunnsoppdrag og oppnå sine mål.

- Sammenhengen mellom verdiene og kjernevirksomheten, samfunnssikkerheten og nasjonale sikkerhetsinteresser vurderes for å sikre en helhetlig tilnærming. Her er det også relevant å se hen til betydningen utover UiTs kjernevirksomhet, eksempelvis der UiTs kunnskap og informasjon har betydning for funksjoner i samfunnet.

- Grunnlag for sikkerhetsstyring og beredskapsplanlegging

- En oppdatert oversikt over egne verdier gir UiT et utgangspunkt for sikkerhetsstyring og planlegging av beredskap og kontinuitet.

- Oversikten brukes som grunnlag for tiltak som beskytter mot trusler og sikrer stabil drift, herunder opprettholdelse av aktivitetsnivået i kjernevirksomheten.

- Overholdelse av lovpålagte krav.

- Flere lover og forskrifter regulerer hvordan UiTs verdier skal behandles. Eksempler inkluderer:

- Eksportkontrolloven med forskrift: Krever lisens for teknologi som skal benyttes av personer uten norsk statsborgerskap eller eksporteres ut av landet.

- Sikkerhetsloven med forskrifter: Stiller krav til håndtering av relevante objekter, teknologi, informasjon og infrastruktur.

- Helseforskningsloven: Stiller krav til godkjenninger og setter rammer for behandling av informasjon i medisinsk og helsefaglig forskning.

- Helseregisterloven: Stiller krav til helseregistrene UiT har.

- Personopplysningsloven og personvernforordningen (GDPR): Setter krav for behandling av personopplysninger, herunder adgang til å behandle slike opplysninger, sikkerhetskrav, slettekrav, informasjonskrav mv.

- Arkivloven: Stiller krav om bevaring av visse typer informasjon, inkl. hvordan det skal bevares og hvor lenge

- Offentlighetsloven: Regulerer hvilke typer opplysninger som er offentlige og hva som skal eller kan unntas fra offentlighet.

- Oversikt og forståelse av verdiene er avgjørende for å oppfylle disse lovkravene.

Enhetene må selv holde oversikt over egne verdier, og gjennom den årlige statusrapporten som leveres til Faggruppe for informasjonssikkerhet og personvern rapporteres det på hvilke informasjonsverdier som enheten besitter, inkludert en vurdering av hvor viktig disse er for enheten.

Hvilke aspekter med informasjonsverdiene som skal kartlegges og oppdateres gjennom denne rapporten fastsettes av Faggruppe for informasjonssikkerhet og personvern, og omtales i følgebrevet til enheten når påminnelse om årets rapport sendes ut.

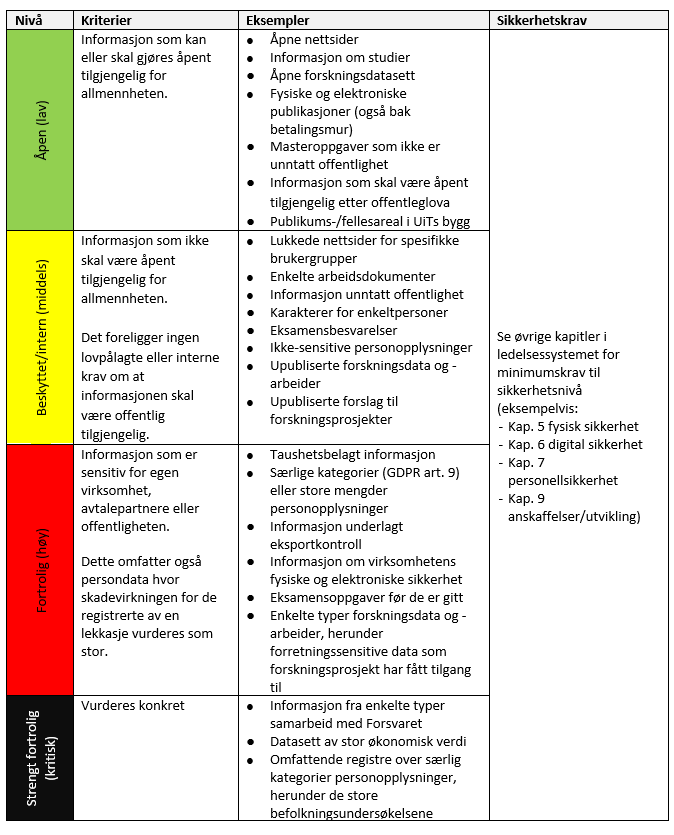

Del 2A - Klassifisering av informasjon

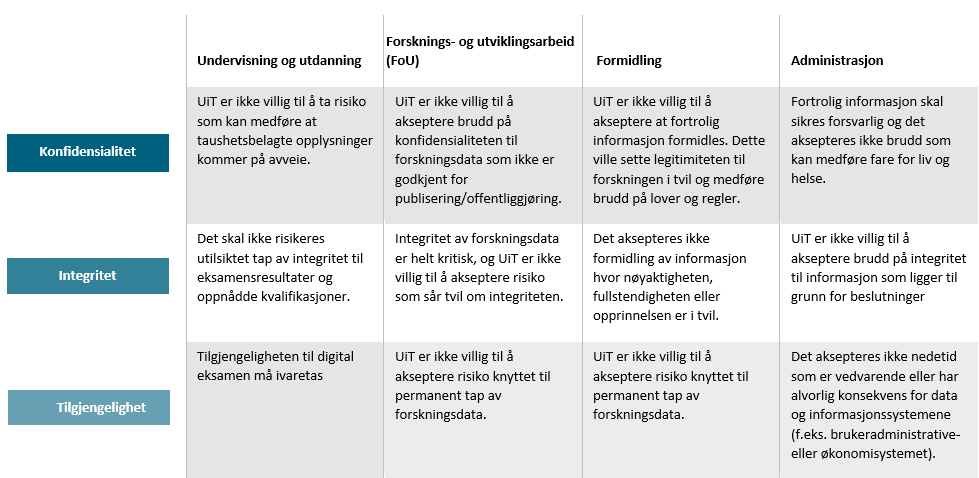

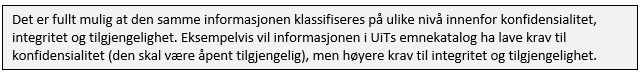

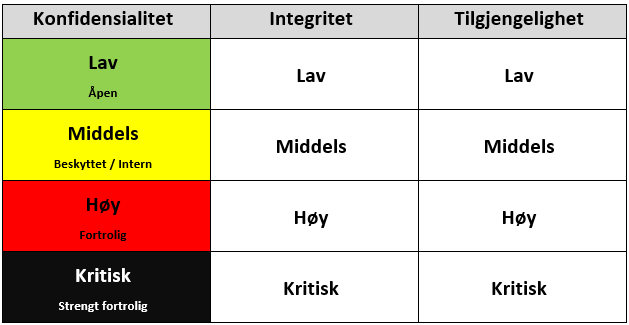

Informasjon skal klassifiseres innenfor følgende kategorier, uansett om de behandles digitalt eller manuelt:

- Konfidensialitet

- Integritet

- Tilgjengelighet

Særskilt om IT-systemer: Når systemeieren har publisert klassifiseringen av et system må informasjonseieren ta hensyn til denne klassifiseringen for å avgjøre hvilke av UiTs systemer som er mest passende for den aktuelle informasjonen. Hvis det ikke finnes egnede systemer tilgjengelig bør informasjonseieren kontakte Avdeling for IT.

(For større bilde, klikk her.)

Nivåer

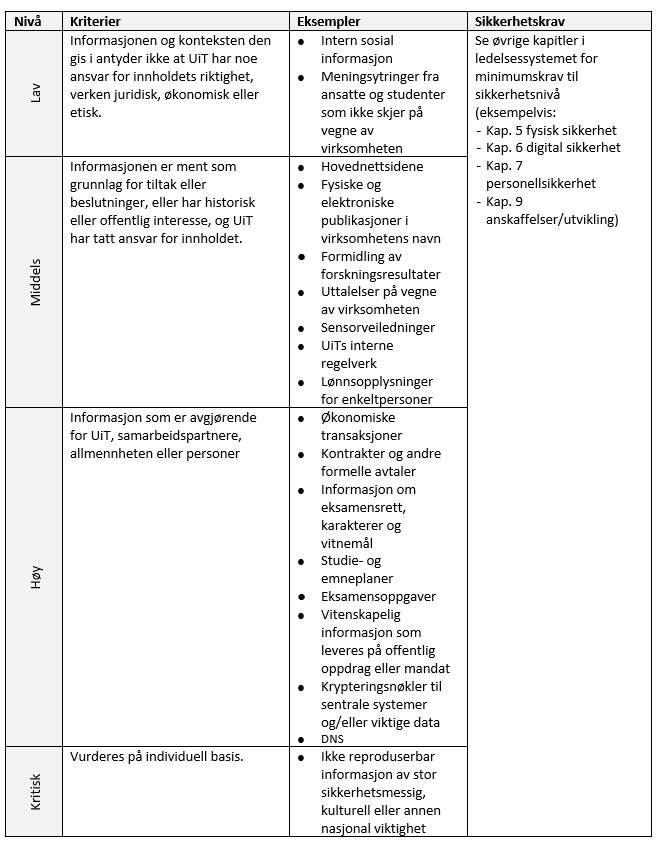

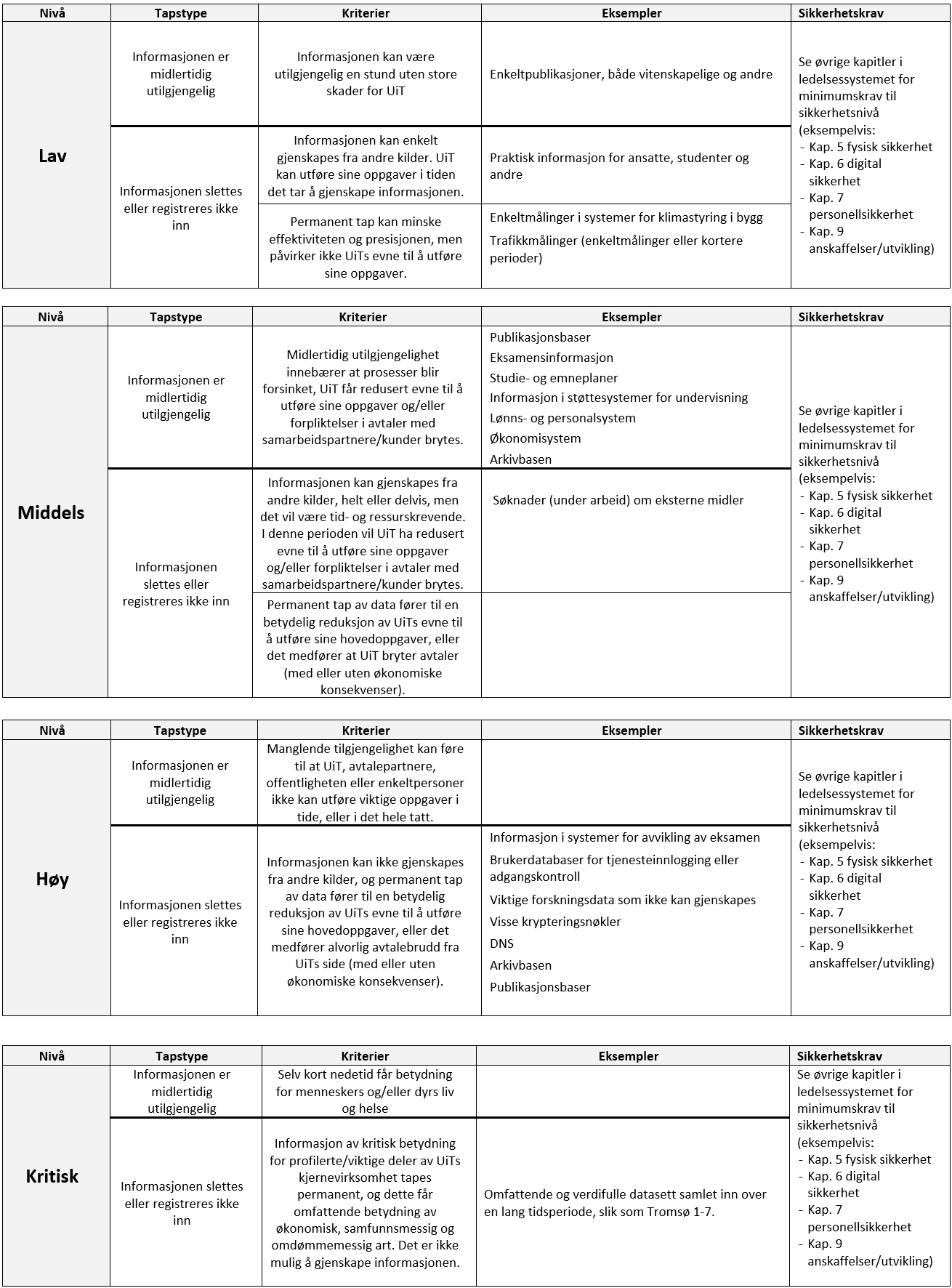

Informasjon klassifiseres langs de tre aksene som informasjonssikkerhetsområdet vanligvis deles opp i: konfidensialitet, integritet og tilgjengelighet.

Langs hver akse klassifiseres informasjonen i fire nivåer (klasser); lav, middels, høy og kritisk.

Særskilt for konfidensialitet

Nivåene for konfidensialitet identifiseres med farger, slik at grønt nivå indikerer lavest kritikalitet og utløser færrest krav, gult nivå utløser langt flere krav og rødt nivå har signifikante krav. Brudd på rødt nivå vil få store konsekvenser UiT, samarbeidspartnere og/eller enkeltpersoner.

Det fjerde nivået, svart, benyttes kun under særskilte omstendigheter hvor skadefølgene/konsekvensene ved sikkerhetsbrudd er svært store, enten for UiT eller samfunnet. Dette kan for eksempel utløses av beskyttelsesinstruksen6 eller regelverket for eksportkontroll. Dersom informasjon skal klassifiseres som strengt fortrolig/svart skal Faggruppe for informasjonssikkerhet og personvern konsulteres først.

Oversikt over nivåene

I tabellene nedenfor konkretiseres kriteriene for de ulike nivåene. På overordnet nivå kan følgende sies:

- Konfidensialitetsnivået bestemmer hovedsakelig hvor godt man må beskytte mot uautorisert tilgang, og eventuelt også hvorvidt man må føre logg over autorisert tilgang.

- Avhengig av tilgjengelighetsnivået må tekniske systemer ha forskjellig grad av robusthet og redundans, eller mulighet for å skifte til mer manuelle rutiner hvis tjenesten faller ut. For de høyere nivåene innenfor tilgjengelighet er ofte kontinuitetsplan påkrevd. For å hindre datatap vil som regel backup være et nødvendig tiltak.

- Integritetsnivået utløser mer sammensatte krav. Disse omhandler beskyttelse mot uautorisert endring eller sletting, loggføring av endringer med brukeridentifikasjon, dokumentasjon av at datainnsamling og -behandling følger faste rutiner, samt eventuelt alternative mer manuelle rutiner for å motta endringer hvis systemet er nede.

Det vil altså være ulike sikkerhetskrav for de forskjellige nivåene, og disse kan være IT-tekniske, fysiske, organisatoriske eller menneskelige. De nærmere kravene til beskyttelse er regulert av de øvrige kapitlene i ledelsessystemet (f.eks. kapittel 5 om fysisk sikkerhet, kapittel 6 om digital sikkerhet og kapittel 9 om anskaffelser/vedlikehold/utvikling).

Fotnoter

*6 - Instruks for behandling av dokumenter som trenger beskyttelse av andre grunner enn nevnt i sikkerhetsloven med forskrift (17.3.1972 nr 3352).

Del 2B – Klassifisering av IT-systemer samt bygg og rom

IT-systemer

Alle IT-systemer som benyttes på UiT skal ha et godkjenningsnivå mht. sikkerhet. Det innebærer å fastslå hvilket nivå innenfor hhv. konfidensialitet, integritet og tilgjengelighet som systemet er godkjent for. (Eksempelvis at et system er godkjent for behandling av informasjon klassifisering opp til og med fortrolige/rød (konfidensialitet), middels krav til integritet og lave krav til tilgjengelighet.)

Leder for enheten som er systemeier har ansvaret for å beslutte dette, og avgjørelsen skal tas på bakgrunn av en risikovurdering. Godkjenningsnivåene for systemet, samt eventuelle forbehold og særkrav knyttet til godkjenningen, skal gjøres kjent for brukerne som plikter å følge disse.

Bygg og rom

Ulike bygg og rom på UiT har svært ulike bruksområder, og for noen av disse vil sikkerhetsbrudd innebære store skadefølger for UiT. Eksempelvis kan langvarige strømbrudd gjøre uopprettelig skade for biobanker og tilsvarende for brann i datasenter. Møterom som benyttes til sentrale funksjoner og fortrolige samtaler må beskyttes mot avlytting. Tilgang til laboratorium med kostbart og/eller regulert utstyr må ha god styring, både av økonomiske hensyn mht. til utstyret, men også forskningsdataene som produseres.

Vurderingen og klassifiseringen av bygg og rom skal følge inndelingene og nivåene i del 2A. Det er enhetene som er leietaker (av bygget og/eller rommet) ihh. til internhusleieavtalen av som har ansvaret for å klassifisere disse, og minimumskravene til sikringstiltak følger av ledelsessystemets kapittel 5. Dersom det er tvil om hvilken enhet som skal ha ansvaret, f.eks. fordi flere deler på lokalene, skal spørsmålet løftes til avdelingsdirektør for Avdeling for bygg og eiendom for avklaring.

Del 3 - Sikkerhetsloven

Sikkerhetsloven skal bidra til å trygge Norges suverenitet, territorielle integritet, vårt demokrati og andre nasjonale sikkerhetsinteresser. På UiT kan det være enkelte som gjennom sin forskning har tilgang til informasjon som kan være viktig for nasjonale sikkerhetsinteresser.

Dette forskning hvor man kan ha tilgang til informasjon som:

- omhandler informasjonssystemer, objekter eller infrastruktur som har avgjørende betydning for grunnleggende nasjonale funksjoner (GNF), eller som har avgjørende betydning for nasjonale sikkerhetsinteresser, uten å kunne knyttes direkte til en grunnleggende nasjonal funksjon, eller

- er skjermingsverdig,

- Hvis det er informasjon forskeren får fra eksterne har vedkommende gjerne ha blitt informert om dette fra avsender)

- Eksempelvis ved å sette sammen informasjon fra åpne kilder på en slik måte at sluttresultatet (sammenstillingen) er skjermingsverdig

Departementene har pekt ut hva som er Norges grunnleggende nasjonale funksjoner (se listen over GNFer her). Dette er tjenester, produksjon eller virksomhet som er av en slik betydning at dersom de bortfaller enten helt eller delvis, kan det påvirke Norges evne til å ivareta nasjonale sikkerhetsinteresser (se eksempler på hvordan nasjonale sikkerhetsinteresser kan påvirkes under). For å vite om man besitter kritisk informasjon om grunnleggende nasjonale funksjoner må man vurdere om informasjonen en besitter kan påvirke eller skade nasjonale sikkerhetsinteresser dersom den:

- Lekkes (brudd på konfidensialitet)

- Endres/tukles med/skades (brudd på integritet)

- Forsvinner/blir gjort utilgjengelig (brudd på tilgjengelighet)

Eksempler på hvordan nasjonale sikkerhetsinteresser kan påvirkes er at evnen til å opprettholde nasjonal beredskap og krisehåndtering svekkes noe, kraftig eller bortfaller helt. Videre kan det være at det kan svekke Norges evne til suverenitetshevdelser (typisk informasjon om Forsvarets kapasiteter). Informasjon som kan få såpass alvorlige konsekvenser dersom det lekkes, endres eller forsvinner, vil gjerne være veldig detaljert/teknisk og ellers utilgjengelig i det offentlige rom. Eksempler kan være sårbarheter i kritisk infrastruktur, beredskapsplaner, eller teknisk informasjon om forsvarsmateriell/beredskapsmateriell.

Informasjon kan også bli skjermingsverdig ved at man gjennom forskningen sammenstiller flere informasjonskilder (eksempelvis data fra mange ulike type registre og databaser). Dette handler om at flere opplysninger kan hver for seg ikke avsløre informasjon som kan ha et skadepotensial for nasjonale sikkerhetsinteresser, men dersom de sammenstilles så kan de avsløre assosiasjoner og sammenhenger som ellers ikke er kjent. Nasjonal sikkerhetsmyndighet (NSM) anbefaler å vurdere hvorvidt materialet gjør det mulig å “lese mellom linjene”. Dette kan være komplekse vurderinger og dersom en forsker mistenker at sitt eget forskningsprosjekt kan være omfattet skal vedkommende ta kontakt med Faggruppe for informasjonssikkerhet og personvern (se uit.no/sikkerhet).

Referanser

- Sikkerhetsloven

- Virksomhetsikkerhetsforskriften

- Beskyttelsesinstruksen

- Personopplysningsloven (etter GDPR)

- Eksportkontrolloven

- LOV-1987-12-18-93 Lov om kontroll med eksport av strategiske varer, tjenester og teknologi m.v.

- Denne suppleres av årlige stortingsmeldinger om «Eksport av forsvarsmateriell fra Norge»

- Offentleglova

- Forvaltningsloven

- E-forvaltningsforskriften

Endringslogg

| 5.4.2019 | Vedtatt |

| 23.11.2023 | Ajourføringer og presiseringer av eksempler på informasjonstyper og roller |

| 30.1.2025 | Revidert, inkl. nye nivåer for integritets- og tilgjengelighetskravene. Inntatt nye underkapitler om verdivurdering samt sikkerhetsloven. |

Kapittel 4: Risiko- og personvernkonsekvensvurdering

(Revidert 12.4.24)

Innledning

UiTs verdier og virksomhet kan skades av både eksterne og interne aktører. Hendelser kan oppstå av flere forskjellige årsaker, for eksempel grunnet organisatorisk/menneskelig svikt, tilsiktede handlinger, naturhendelser, bortfall av infrastruktur, uhell og uaktsomhet. Risikovurderinger skal avdekke mulige uønskede hendelser som kan føre til skade på UiTs verdier. Det er viktig å gjennomføre gode vurderinger for å sikre en trygg og sikker behandling av verdiene. I tillegg til å avdekke hva som kan gå galt, skal vurderingene avdekke hva UiT har gjort og hva UiT ytterligere kan gjøre for å hindre at uønskede hendelser inntreffer.

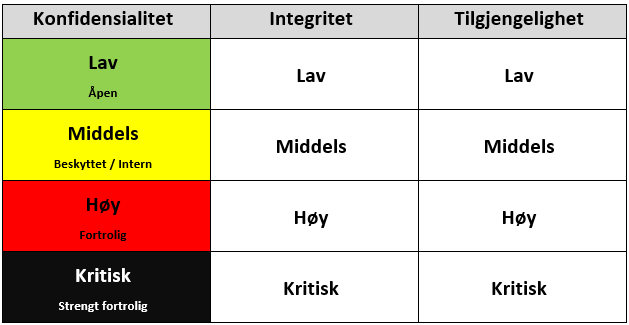

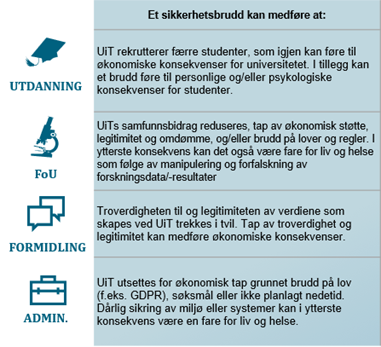

Brudd på sikkerheten kan få følger for alle deler av UiTs virksomhet, eksempelvis:

Alle organisasjoner ønsker å unngå slike brudd på sikkerheten, men det kan være en varierende risikovilje. En organisasjons risikovilje kan kategoriseres på ulike måter, eksempelvis:

- Uvillig: Skal unngå risiko.

- Minimalistisk: Ekstremt konservativt.

- Forsiktig: Bør unngå unødvendig risiko.

- Fleksibel: Vil ta sterkt begrunnede risikoer.

- Åpen: Vil ta berettiget risiko.

En for høy risikovilje fra UiTs side vil utsette ansatte, studenter og forskningsdeltakere for en uakseptabel risiko for skade og andre typer negative konsekvenser, eksempelvis vil det kunne skade UiTs omdømme og/eller få økonomiske konsekvenser. For lav risikovilje vil innebære at prosjekter, prosesser, aktiviteter mv. i liten grad er gjennomførbare enten fordi det ikke er mulig å få risikoen ned på et akseptabelt nivå, eller igangsetting av prosjekter, prosesser og aktiviteter være uforholdsmessig tidkrevende og dyrt grunnet omfattende mengde tiltak.

Jo sterkere og bedre sikkerhetskultur, grunnsikring og systematikk rundt arbeidet med sikkerhet i hele virksomheten, desto større vil mulighetsrommet være for å kunne gjennomføre ambisiøse prosjekter og prosesser som i en organisasjon med svakere sikkerhetskultur og -arbeid vil innebære en uakseptabel risiko. Både UiTs risikobilde og totale grunnlag for å håndtere risiko på en ansvarlig og tillitvekkende måte vil være dynamisk, og må kontinuerlig vurderes, herunder måle sikkerhetskulturen blant ansatte og studenter.

Risikonivået er summen av sannsynlighet for at en uønsket hendelse inntreffer, og konsekvensen dersom den inntreffer. Dette kartlegges og vurderes gjennom risikovurderinger. Dette kapitlet gir en oversikt over fem typer risikovurderinger som UiT skal ha på plass:

- Risikovurderinger på et overordnet nivå

- Risikovurderinger for fysisk sikkerhet

- Personvernkonsekvensvurderinger (DPIA/PVK)

- Risikovurderinger for informasjonssikkerhet

- Risikovurderinger for skjermingsverdig informasjon, objekter og infrastruktur

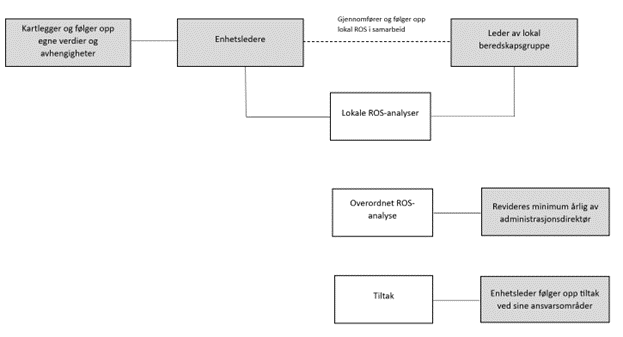

Overordnet risiko- og sårbarhetsvurdering

UiT skal utarbeide en overordnet risiko- og sårbarhetsvurdering (ROS-vurdering) for å identifisere uønskede hendelser som kan inntreffe på et overordnet nivå, vurdere risiko og sårbarhet knyttet til disse og utarbeide tiltak som er nødvendige for å redusere sannsynlighet for at hendelsen inntreffer og eventuelt redusere konsekvensene av denne. Vurderingen skal også bidra til å styrke kunnskapen om risiko ved UiT. Dersom risikoen for at en eller flere uønskede hendelser skjer er større enn det som er definert som akseptabelt, må denne risikoen håndteres ved at forebyggende tiltak iverksettes. I noen tilfeller er det ikke mulig å redusere risikoen tilstrekkelig og da kan ikke aktiviteten igangsettes/fortsette. Det skal benyttes en risikobasert tilnærming i utviklingen av vurderingen1.

ROS-vurdering skal omfatte følgende sikkerhetsområder: Samfunnssikkerhet og beredskap, personvern, informasjonssikkerhet, og nasjonal sikkerhet.

---------------------------------------------------

1En risikobasert tilnærming til risikovurderinger er en proaktiv tilnærming som fokuserer på å identifisere og analysere potensielle risikoer som kan oppstå i fremtiden, og deretter utvikle tiltak for å minimere eller eliminere risikoen. Dette kan inkludere å identifisere potensielle farer og sannsynligheten for at de vil oppstå, samt analysere konsekvensene av disse hendelsene.

Risikovurdering for fysisk sikkerhet

Tilstrekkelig fysisk sikkerhet ved bygninger og arealer er sentral for ivaretakelsen av UiTs verdier. Det skal benyttes en risikobasert tilnærming for ivaretakelse av fysisk sikkerhet basert på UiTs vedtatte risikoakseptansenivå4. En risikobasert tilnærming innebærer at det skal gjennomføres risikovurderinger i planlegging, oppføring og endring av UiTs bygninger, eiendommer og områder.

Risikovurderinger skal foretas ved

- planlegging og oppføring av nye bygninger

- omdisponering eller endring/ombygging av hele eller deler av eksisterende bygninger

- inngåelse av leiekontrakter for bygg

Retningslinjer og rutiner som er påkrevd for håndtering av fysisk sikkerhet, eksempelvis adgangskontroll, fremkommer av ledelsessystemets kapittel 5 «fysisk sikkerhet». Ved utleie skal UiT være særlig oppmerksom på det utlånte området/bygget skal benyttes av leietaker til skjermingsverdige objekter/infrastruktur, og hvilke forpliktelser UiT i så fall påtar seg med tanke på sikring.

---------------------------------------------------

4 Se kapittel 1, del kapittel om Risikostyring for beskrivelse av risikoakseptansenivå i ledelsessystem for sikkerhet, beredskap og personvern

Personvernkonsekvensvurdering (DPIA/PVK)

Dersom en aktivitet (f.eks. et forskningsprosjekt, et IT-system, en utdanningsaktivitet mv.) innebærer behandling av personopplysninger må det i noen tilfeller gjennomføres en personvernkonsekvensvurdering (DPIA7). Denne vurderingen er påkrevd dersom behandlingen innebærer en høy risiko for enkeltpersoners rettigheter og friheter, må gjennomføres før man starter behandlingen av personopplysninger. Vurderingen skal dokumenteres. Dersom det ikke er mulig å gjennomføre tiltak som reduserer risikoen fra et høyt nivå må det gjennomføres forhåndsdrøftelse med Datatilsynet.

UiT har en egen gruppe for gjennomgang og vurdering av personvernkonsekvensvurderinger («DPIA-gruppe»). Denne ledes av Avdeling for forskning, utdanning og formidling8. Gruppa leverer innstilling til UiTs ledelse om en behandling bør igangsettes eller ikke, eventuelt om det bør gjennomføres forhåndsdrøftelse med Datatilsynet.

Personvernkonsekvensvurderingen erstatter ikke risikovurderingen som må gjennomføres for å sikre ivaretakelse av informasjonssikkerhet ved UiT.

---------------------------------------------------

7 Data Protection Impact Assessment er en vurdering av personvernkonsekvenser. En vurdering av personvernkonsekvenser er en prosess som skal beskrive behandling av personvernopplysninger, og vurdere om den er nødvendig og proporsjonal. Prosessen skal bidra til å håndtere de risikoene behandlingen medfører for enkeltpersoners rettigheter og friheter. Dette gjøres gjennom å kartlegge risikoer, vurdere dem og gjennomføre nødvendige risikoreduserende tiltak.

8 Se kap. 2 «roller, ansvar og oppgaver» for gruppesammensetningen. Denne vil være den samme uansett om DPIAen knytter seg til et fakultet eller fellesadministrasjonen.

Risikovurdering tilknyttet informasjonssikkerhetsområdet

Målet med risikovurdering på informasjonssikkerhetsområdet er å avdekke relevante sårbarheter og trusler rettet mot UiTs informasjonssikkerhet; eksempelvis i IKT-systemer og -tjenester, forskningsprosjekter, undervisningsaktiviteter og administrative prosesser. Det skal benyttes en risikobasert tilnærming for ivaretakelse av informasjonssikkerheten basert på UiTs vedtatt risikoakseptnivå.

Risikovurderinger skal foretas

- når trusselbildet endres

- før oppstart av behandling av personopplysninger, samt ved større/betydelige endringer i disse.

- før oppstart av forskningsprosjekter, samt ved større/betydelige endringer i prosjektet.

- ved etablering eller endring av IKT-systemer og -tjenester, samt ved jevnlige intervaller

- ved organisatoriske endringer som kan påvirke informasjonssikkerheten

- for organisatoriske prosesser som kan påvirke informasjonssikkerheten

Ved langvarige behandlingsaktiviteter, IKT-systemer/-tjenester som er i bruk over tid mv., skal risikovurderingen tas opp med jevne intervaller for å vurdere om det har oppstått endringer i risikobildet og om UiTs verdier fortsatt er ivaretatt.

Risikovurderingen må videre sees i sammenheng med etablerte akseptkriterier for risiko13.

---------------------------------------------------

13 Se vedlegg 1 til dette kapitlet.

Risikovurderinger tilknyttet skjermingsverdig informasjon, objekter og infrastruktur

Skjermingsverdige verdier (skjermingsverdig informasjon, skjermingsverdige informasjonssystemer, skjermingsverdig infrastruktur og skjermingsverdige objekter) skal håndteres og beskyttes etter bestemmelsene i sikkerhetsloven med forskrift. 17 18 Loven skal bidra til å forebygge, avdekke og motvirke tilsiktede handlinger som direkte eller indirekte kan skade nasjonale sikkerhetsinteresser.

---------------------------------------------------

17 Informasjon er skjermingsverdig dersom det kan skade nasjonale sikkerhetsinteresser at informasjonen blir kjent for uvedkommende, går tapt, blir endret eller blir utilgjengelig

18 Objekter og infrastruktur er skjermingsverdige dersom det enten kan skade grunnleggende nasjonale funksjoner om de får redusert funksjonalitet eller blir utsatt for skadeverk, ødeleggelse eller rettsstridig overtakelse, eller kan skade nasjonale sikkerhetsinteresser på annen måte.

Vedlegg 1 - Vurdering og aksept av risiko knyttet til informasjonssikkerhet

Dette er de metodiske elementene for vurdering og aksept av risiko spesifikt tilknyttet informasjonssikkerhet.

Sannsynligheten for at en uønsket hendelse inntreffer vurderes på en skala fra 1 – 4, etter et sett med kriterier som UiT har fastsatt.

Konsekvensen for at en uønsket hendelse skulle inntreffe vurderes på en skala fra 1 – 4, etter et sett med kriterier som UiT har fastsatt.

Risikonivået for de uønskede hendelsene kategoriseres på fire nivåer:

- 7 – 8 Svært høy risiko

- 6 Høy risiko

- 4 – 5 Moderat risiko

- 2 – 3 Lav risiko

For å sikre at det på tvers av organisasjonen er en mest mulig lik og korrekt vurdering av hvilken risiko UiT er villig til å akseptere, er det nødvendig å sette noen overordnede krav til håndtering av identifiserte risikoer, se nedenfor under «krav til håndtering av identifiserte risikoer (uønskede hendelser»).

Videre er det nødvendig å sette noen mer absolutte yttergrenser som ikke skal passeres, uansett hvilken gevinst som kan oppnås. Sistnevnte fastsettes av Universitetsstyret, se kap. 1 under «yttergrensen for akseptabel risiko».

Typen data, og tilhørende klassifisering etter UiTs retningslinjer for klassifisering av informasjon, vil være en sentral del av grunnlaget for vurderingen.

Krav til håndtering av identifiserte risikoer (uønskede hendelser)

| 7-8 |

Risikoreduserende tiltak skal gjennomføres. Hvis risikoen ikke kan reduseres ned fra rødt nivå gjennom tiltak gjelder følgende:

|

| 6 | Dersom risikoen ikke kan reduseres ned fra oransje nivå gjennom tiltak:

|

| 4-5 |

|

| 2-3 | Risikoreduserende tiltak kan vurderes |

---------------------------------------------------

19 Med enhetsleder menes dekan, direktør UMAK, direktør UB, avdelingsdirektør. Rektor og administrasjonsdirektør kan også fatte disse beslutningene.

Vedlegg 2 - Retniningslinjer, rutiner, verktøy og malverk

Her vil relevante retningslinjer og støttemateriell samles.

- Informasjonssikkerhet

- Du får tilgang til maler for risikovurdering av informasjonssikkerhet når du har levert skjema om innmelding av risikovurdering (dvs at du skal gjennomføre en risikovurdering av f.eks et IT-system, et forskningsprosjekt, en prosess mv.).

- Personellsikkerhet

- Hvis du skal gjennomføre risikovurdering av mottak av gjester, send e-post til sikkerhet@uit.no for å få tilsendt maler. Se ellers kapittel 7 i ledelsessystemet.

Kapittel 5: Fysisk sikkerhet

Gjennom ledelsessystemet generelt og dette kapitlet spesielt, skal UiT sørge for at den fysiske sikkerheten ivaretas. Kapitlet må leses i sammenheng med de øvrige kapitlene i ledelsessystemet for sikkerhet, beredskap og personvern. Videre er kapitlet avgrenset mot HMS, som ivaretas av annet regelverk på UiT.

Som åpen, akademisk institusjon skal UiT ha tilstrekkelig sikring, men samtidig bevare åpenhet der dette er mulig. Sikringstiltakene skal være målrettede, og i så stor grad som mulig begrenses til å beskytte de verdiene som har behov for beskyttelse; i nødvendig og tilstrekkelig omfang. For å oppnå helhetlig sikring må fysiske og digitale tiltak (kap. 6) ses i sammenheng.

Fysisk sikkerhet ved UiT omfatter:

- Adgangskontroll

- Innbruddsalarmsystemer

- Sikkerhetskamera

- Infrastruktur for sikkerhet (for beskyttelse av personell, eiendom og infrastruktur.)

- Hele eller deler av bygninger, uterom, veier og infrastruktur utformet for ivaretakelse av sikkerhet.

- Personlig assistansealarm

- Vektertjeneste

- Brannvarslingsanlegg (mangler og feil ved brannvarslingssystem kan true UiTs verdier)

- Forsyningssikkerhet elektro

Det er viktig å sikre at tiltakene for ivaretagelse av fysisk sikkerhet er tilpasset de spesifikke behovene og risikoene ved UiT. Dette innebærer å gjennomføre regelmessige risikovurderinger og justere tiltakene deretter (se kap. 4). Ved å kombinere ulike typer tiltak og tilpasse dem til de spesifikke behovene, kan UiT oppnå en helhetlig og balansert sikring som beskytter både personell, eiendom og infrastruktur.

For å kunne oppnå dette er det imidlertid helt avgjørende å vite hvilke verdier UiT har og hvilket skadepotensiale sikkerhetsbrudd har for de ulike verdiene («klassifisering»). Alle informasjonsverdier, IKT-systemer, bygg og rom skal derfor verdivurderes og klassifiseres i henhold til ledelsessystemets kapittel tre, mht. krav til konfidensialitet, integritet og tilgjengelighet, som hver har fire nivåer mht. skadepotensialet dersom det oppstår sikkerhetsbrudd:

Se kapittel tre for nærmere informasjon om hva som ligger i de ulike kategoriene, samt hvem som er ansvarlig for å utføre vurderingene.

Utfallet av vurderingene vil være bestemmende for hvilke sikkerhetstiltak som skal innføres. Avdeling for bygg og eiendom fastsetter minimumskrav til fysiske sikringstiltak for hvert av nivåene innenfor hhv. konfidensialitet, integritet og tilgjengelighet, og dette inngår som del av kapittel fem. Noen av disse tiltakene vil inngå i grunnsikringen til UiT, og dermed ikke noe som det er behov for å innføre enkeltvis. Dersom det er nivåer hvor minimumstiltak mangler, må det gjennomføres risikovurdering for å beslutte fysiske sikkerhetstiltak for den aktuelle prosessen, aktiviteten, prosjektet, rommet mv.

Hensikten med dette er å oppnå en større grad av standardisering av sikringstiltak, samt redusere risikoen for at utilstrekkelige tiltak benyttes. Videre er det ressursbesparende ved å kunne gjenbruke vurderinger på ellers like tilfeller.

Dersom det er tale om beskyttelse av verdier som klassifiseres på det høyeste eller nest høyeste nivået («høy» og «kritisk») kan man ikke utelukkende benytte minimumstiltakene, men må også ta en vurdering av om det kan være risikoer som krever ytterligere tiltak (se kap. 4 for risikovurdering).

Forholdet mellom kapittel tre og fem kan, på et overordnet nivå, illustreres slik:

(For større bilde, klikk her.)

Ivaretagelse av fysisk sikkerhet skjer gjennom tiltak som skal bidra til å forhindre, avdekke og forsinke sikkerhetstrusler. Dette gjelder ikke bare uautorisert tilgang gjennom eksempelvis innbrudd, avlytting mv. (konfidensialitetsbrudd), men også manipulasjon/uautoriserte endringer av fysiske eller digitale verdier (integritetsbrudd) samt midlertidig eller permanent tap av verdier gjennom f.eks. brann, sabotasje eller tyveri (tilgjengelighetsbrudd).

Fysiske sikringstiltak skal settes sammen slik at UiT oppnår helhetlig og balansert sikring, dvs. at tiltakene virker sammen og selvstendig, og ikke motvirker hverandre. Det er viktig å unngå at frafall av ett tiltak påvirker den totale sikringsevnen, og de enkelte tiltakene bør derfor fungere uavhengig av hverandre, samt understøtte og ha en forsterkende effekt på hverandre.

Det skal være en kombinasjon av metoder innenfor barrierer, deteksjon, verifikasjon og reaksjon. Disse må være tilpasset det faktiske behovet ulike verdier (informasjon, gjenstander mv.) har for beskyttelse, noe som avgjøres gjennom verdivurdering, klassifisering og risikovurderinger.

Aktuelle tiltak kan inkludere (ikke uttømmende liste):

- adgangskontroll,

- reservestrøm,

- brannslukkingsanlegg,

- sensorer, f.eks. overvåkningskamera og bevegelsesdetektorer

- vakthold

- krav til vegger, tak, gulv, dører og lås mht. motstand, lydisolasjon, innsyn mv.

Tiltakene kan videre være en kombinasjon av

- skjulte tiltak, som både virker mindre skremmende på ansatte, studenter og gjester samt gjør det vanskeligere for en trusselaktør å kartlegge tiltakene, og

- tydelige, synlige sikkerhetstiltak (f.eks. synlig vakthold, tydelig skilting) som kan ha en avskrekkende effekt på lavterskelangrep (fra f.eks. «opportunister». Mer målrettede trusselaktører vil i mindre grad la seg skremme, men slike tiltak kan påvirke aktørens metode for inntrenging.

Kapittel 6: Digital sikkerhet

Gjennom ledelsessystemet generelt og dette kapitlet spesielt skal UiT sørge for at sikkerheten ivaretas i alle IKT-systemer, -tjenester og infrastruktur. Dette kapitlets målgruppe er de på UiT som skal kjøpe inn, administrere, drifte og/eller forvalte IKT-systemer, -tjenester, -enheter og -infrastruktur, og inneholder prinsipper, retningslinjer og rutiner mv som skal følges.

Reglement, retningslinjer og rutiner rettet mot brukere av UiTs IKT-ressurser, systemer og tjenester finnes i kapittel 11 (IKT-ressurser og brukere).

UiTs tiltak for digital sikkerhet er i stor grad forankret i NSMs grunnprinsipper for IKT-sikkerhet og UiTs IKT-reglement. Det arbeides kontinuerlig med å forbedre sikkerheten i systemer og tjenester.

Det er primært tre hovedgrupper med tiltak:

1. Systemsikkerhet

Som hovedprinsipp gjelder det at alle systemer, tjenester, tjenere og klienter skal følge beste praksis for sikkerhet. Dette betyr at

a. Alle systemer skal kjøre oppdatert programvare og sikkerhetsoppdateringer som blir publisert skal installeres innen gitt tidsfrist.

b. Funksjonalitet som ikke benyttes skal skrus av.

c. Data skal krypteres og sikre protokoller benyttes

d. Alle tjenester som er tilgjengelig på internett skal ha sikkerhetsklassifisering basert på hvilken informasjon de inneholder og er godkjent for.

2. Autentisering og krav om multifaktor

Anonym tilgang til systemer, nettverk og tjenester er som hovedprinsipp ikke tillatt.

All autentisering skal som hovedregel skje via UiTs brukerhåndteringssystemer. Multifaktor er et grunnleggende sikkerhetstiltak, og skal benyttes såfremt mulig. Dersom det ikke er mulig vil dette enten kreve ytterligere tiltak, eller sette sterke begrensninger for hvilke data systemet/tjenesten kan godkjennes for. Autentisering og bruk av multifaktor reguleres nærmere av egen retningslinje tilhørende dette kapitlet.

3. Sikring av data

Som hovedprinsipp skal UiTs data sikres gjennom adekvate rutiner for sikkerhetskopiering, og nærmere krav (omfang/bevaringstid) fastsettes som hovedregel gjennom risikovurderinger (se kapittel 4), sett i lys av hvilke krav som stilles til dataenes integritet og tilgjengelighet (se kapittel 3 om klassifisering og verdivurdering). Imidlertid skal all data som behandles i sentrale systemer underlegges sikkerhetskopiering som sikrer mot uønsket endring og sletting.

Operativ sikkerhet og systemforvaltning

Systemendringer med konsekvenser for sårbarhet og tilgangsstyring, og tekniske sikkerhetstiltak knyttet til grunnleggende og/eller viktig infrastruktur, enheter, systemer og tjenester ved UiT skal rapporteres til Operativt sikkerhetsteam (OST). Dette inkluderer tidsplan for tiltak, samt status på implementeringen. Slike tiltak vil typisk bli identifisert av systemeier gjennom risikovurderinger eller hendelser, men det kan også dreie seg om tiltak som OST identifiserer og beslutter at skal gjennomføres.

OST har også ansvaret for å utarbeide og vedlikeholde oversikt over planlagte, sentrale tekniske sikkerhetstiltak, og følge opp progresjonen av disse tiltakene gjennom året. Dette inkluderer tiltak som gruppen selv identifiserer som nødvendige. Gruppen kan legge ansvaret for tiltakene til de ulike enhetene på UiT, avhengig av tematikk. Se for øvrig kapittel 2 for beskrivelse av Operativt sikkerhetsteam.

Retningslinjer og rutiner

Kapittel 7: Personellsikkerhet

Personellsikkerhet handler om helhetlig håndtering av risikoen for at personell med legitim tilgang til UiTs verdier kan påføre virksomheten skade eller tap, enten med hensikt eller som følge av ubevissthet eller manglende kompetanse. Dette innebærer å redusere risikoen som ansatte, tilknyttede og andre med tilgang til interne ressurser kan utgjøre, gjennom målrettet arbeid med rekruttering, oppfølging og bevisstgjøring.

Ved UiT har vi verdier som er tilgjengelige for ansatte og andre med tilgang til våre systemer og lokaler. Samtidig står vi overfor et bredt spekter av trusselaktører som ser universiteter og forskningsmiljøer som attraktive mål. Disse aktørene har ulike motivasjoner, metoder og ressurser, noe som gjør det avgjørende at vi har et bevisst og helhetlig forhold til personellsikkerhet.

Personellsikkerhet ved UiT innebærer derfor å bygge kompetanse om trussel- og risikobildet, samt å skape forståelse for bakgrunnen til ulike sikkerhetstiltak blant alle ansatte, gjester og studenter. Dette er nødvendig for å forebygge både tilsiktede og utilsiktede hendelser som kan skade UiTs verdier.

Med et skjerpet sikkerhetsbilde forutsettes det at UiT holder seg oppdatert på trusselvurderinger fra nasjonale fagmyndigheter. Alle enheter ved UiT skal prioritere risikoreduserende arbeid, og tiltak må tilpasses den enkelte enhets aktiviteter og verdier. Retningslinjer og rutiner for personellsikkerhet vil bli evaluert og revidert i takt med erfaringer og nasjonale krav. Fakulteter og enheter kan også be om råd og veiledning for å sikre en god implementering av regelverket.

Nasjonale trusselvurderinger

Hvert år presenterer Etterretningstjenesten, PST og Nasjonal sikkerhetsmyndighet sine åpne trussel- og risikovurderinger.

Kunnskapen fra de tre tjenestene skal bidra til å øke befolkningens felles årvåkenhet, beredskap og forståelse. Årets vurderinger peker på at akademia i økende grad er mål for statlige aktører som søker tilgang til teknologi, forskningsdata og internasjonale nettverk. For universiteter, høyskoler og forskningsmiljøer betyr dette at sektoren får en stadig viktigere rolle i samfunnets samlede motstandskraft.

Retningslinjer og rutiner

- Retningslinje for personellsikkerhet ved UiT

- Rutine for oppfølgning av personellsikkerhet gjennom hele ansettelsesforholdet og gjesteoppholdet (krever pålogging)

- Rutine for sikkerhetsvurdering av gjestetilknytning ved UiT (krever pålogging)

- Sjekkliste for sikkerhetsvurdering av gjester ved UiT (krever pålogging)

Vedlegg og støtte:

- Styringsdokument for arbeid med sikkerhet og beredskap i Kunnskapsdepartementets sektor

- NSM grunnsprinsipper for personellsikkerhet

- NSR veileder for sårbarhetssamtaler

- NSM Temarapport innsidere

Eksempel på skjema/mal for risikovurdering av gjesteopphold:

Kapittel 8: Beredskap og krisehåndtering

Beredskap ved UiT

UiT styrer beredskap gjennom den sentrale beredskapsgruppen (SBG), som administreres av administrasjonsdirektøren i samarbeid med avdelingsdirektørene.

Avhengig av hendelsens eller krisens natur, mobiliseres nødvendige ressurser enten internt eller eksternt.

Ved større kriser informeres ansatte og studenter via flere kanaler, som SMS, e-post og digitale plattformer tilknyttet UiT.

UiT som kriseorganisasjon:

- Nivå 1:

Kriseledelsen ved UiT består av den sentrale beredskapsgruppen (SBG), som er organisert under universitetsledelsen og støttes av en sentral beredskapsplan (SBP).

- Nivå 2:

Lokale beredskapsområder er organisert med tilhørende lokale beredskapsgrupper (LBG-er) og lokale beredskapsplaner (LBP-er) ved:

- Hvert fakultet

- Universitesbiblioteket

- Norges arktiske universitesmuseum og akademi for kunstfag

- Campusadministrasjonen i Alta

- Campusadministrasjonen i Harstad

Fakulteter/enheter og eksterne virksomheter som har aktiviteter på områder der en lokal beredskapsenhet er hovedbruker, samordner sin beredskap med hovedbrukeren.

Prinsipper for håndtering av krise- og beredskapssituasjonen ved UiT:

Ansvarsprinsippet

- innebærer at personene som har ansvar for en enhet eller funksjon i en normalsituasjon også har ansvaret ved en kritisk hendelse. Dette følger lederansvaret på UiT Norges Arktiske Universitet.

Likhetsprinsippet

- innebærer at den organisasjonen man opererer med i en beredskapssituasjon, skal være mest mulig lik den organiseringen man har til daglig.

Nærhetsprinsippet

- innebærer at kriser og hendelser skal håndteres på lavest mulig nivå, hvor nødvendig kompetanse og ressurser er tilstede. Det er etablert lokale beredskapsgrupper.

Samvirkeprinsippet

- innebærer at beredskapsenhetene har et selvstendig ansvar for å sikre best mulig samvirke med relevante aktører og virksomheter i arbeidet med forebygging, beredskap og krisehåndtering.

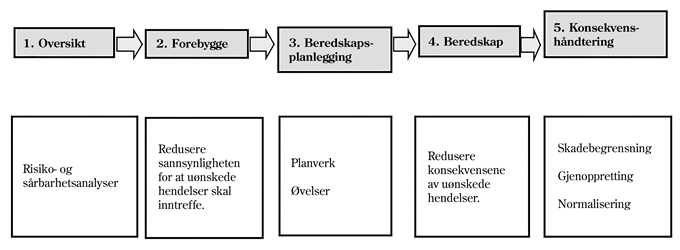

De fire grunnleggende elementene i arbeid med samfunnssikkerhet og beredskap er:

- Risiko- og sårbarhetsanalyser (ROS-analyser)

- Forebyggende tiltak

- Beredskapsplaner

- Øvelser

Sammenhengen mellom elementene i samfunnssikkerhets- og beredskapsarbeidet kan illustreres som i figuren under:

Ulykker/kriser?

- Varsles UiT internt via døgnkontinuerlig varslingsnummer: 776 44444

- SBG skal deretter avgjøre hvordan hendelsen håndteres (om det er en krise eller ikke).

Din beredskap

Sikkerhet handler om å beskytte verdier og forhindre alvorlige hendelser, mens beredskap handler om å være forberedt på å håndtere dem hvis de oppstår. Øving er en viktig del av beredskapen, også for din personlige sikkerhet.

Formålet med sikresiden.no er å gi studenter og ansatte handlingskompetanse slik at vi vet:

-

Hvordan vi kan bidra til å forhindre uønskede hendelser. https://uit.no/si-ifra

-

Hva vi selv kan gjøre i uønskede situasjoner.

-

Hvor vi kan få hjelp.

For flere tips om beredskap i hverdagen, se "Sikker hverdag - din beredskap " fra Direktoratet for samfunnssikkerhet og beredskap (DSB). Her finner du råd om hvordan du kan være bedre forberedt på større kriser og hendelser. Sammen er vi bedre forbered.

Kapittel 9: Anskaffelser/vedlikehold/utvikling

Dette kapitlet skal bidra til å ivareta sikkerhet og personvern i alle UiTs anskaffelser, samt ved vedlikehold og utvikling av IKT-tjenester og -ressurser.

Om anskaffelser, roller og ansvar

Alle anskaffelser skal skje i henhold til Lov om offentlige anskaffelser med tilhørende forskrifter, samt universitetets strategi, retningslinjer, rutiner og bestemmelser på området. Der det foreligger rammeavtaler skal disse benyttes, se UiTs Avtalekatalog.

For alle kjøp der den totale kontraktsverdien er på 100 000,- ekskl. mva eller høyere, skal behovet meldes til Seksjon for innkjøp (SEKI), når behovet oppstår. Anskaffelsesprosessen skal ledes av Anskaffelsesrådgiver ved SEKI, og kjøpende enhet skal stille med faglige ressurser i et tverrfaglig anskaffelsesteam. De faglige ressursene skal bidra i hele prosessen, fra behov er innmeldt til kontrakten er implementert, i henhold til UiTs «Veileder for arbeidsdeling». Se også “Retningslinje for anskaffelse av varer og tjenester”.

Sikkerhet er relevant å hensynta i en rekke anskaffelser. Det er flere trinn i en anskaffelsesprosess som kan bidra til sikkerhet og beredskap. Herunder å gjennomføre en god behovsanalyse, det å stille gode krav og kriterier i konkurransen, ha rutiner for hvordan test og godkjenning gjennomføres, rutiner for implementering og vedlikehold og rutiner for hvordan utvikling/endring skal ivaretas – herunder også rutiner for endring av leverandørinformasjon knyttet til for eksempel utbetaling.

I «Rutine for oppfølging av rammeavtaler» fremgår det hvordan UiTs rammeavtaler skal følges opp. Videre fremgår det av «Rutine for oppfølging av databehandleravtaler informasjonssikkerhet og tjenesteavtaler med leverandører» hvordan oppfølging av databehandleravtale og tjenesteavtaler (ikke rammeavtaler) skal skje. Ved inngåelse av avtaler må det tas høyde for at disse rutinene kan følges. Dersom større leverandører tilgjengeliggjør relevant og tilstrekkelig informasjon via portaler eller nettressurser kan dette benyttes istedenfor møter med leverandøren.

Særlig om IKT-relaterte anskaffelser